Компанія ESET — лідер у галузі інформаційної безпеки — повідомляє про виявлення нового банківського трояна Janeleiro, який активний щонайменше з 2019 року. Зловмисники намагаються обманути своїх жертв за допомогою спливаючих вікон, які виглядають як веб-сайти деяких банків. Після цього шкідлива програма обманом змушує користувачів ввести свої банківські реквізити та особисту інформацію.

Загроза здатна управляти екранними вікнами, збирати інформацію про них, закривати chrome.exe (Google Chrome), робити знімки екрану, а також отримати контроль над клавіатурою та мишею жертви. Крім цього, новий банківський троян може змінювати адреси гаманців з біткоїнами жертв на адреси кіберзлочинців у режимі реального часу, перехопивши управління над буфером обміну.

Варто зазначити, що цілями зловмисників є корпоративні користувачі у галузях машинобудування, охорони здоров’я, роздрібної торгівлі, виробництва, фінансів, транспорту, а також державні установи Бразилії.

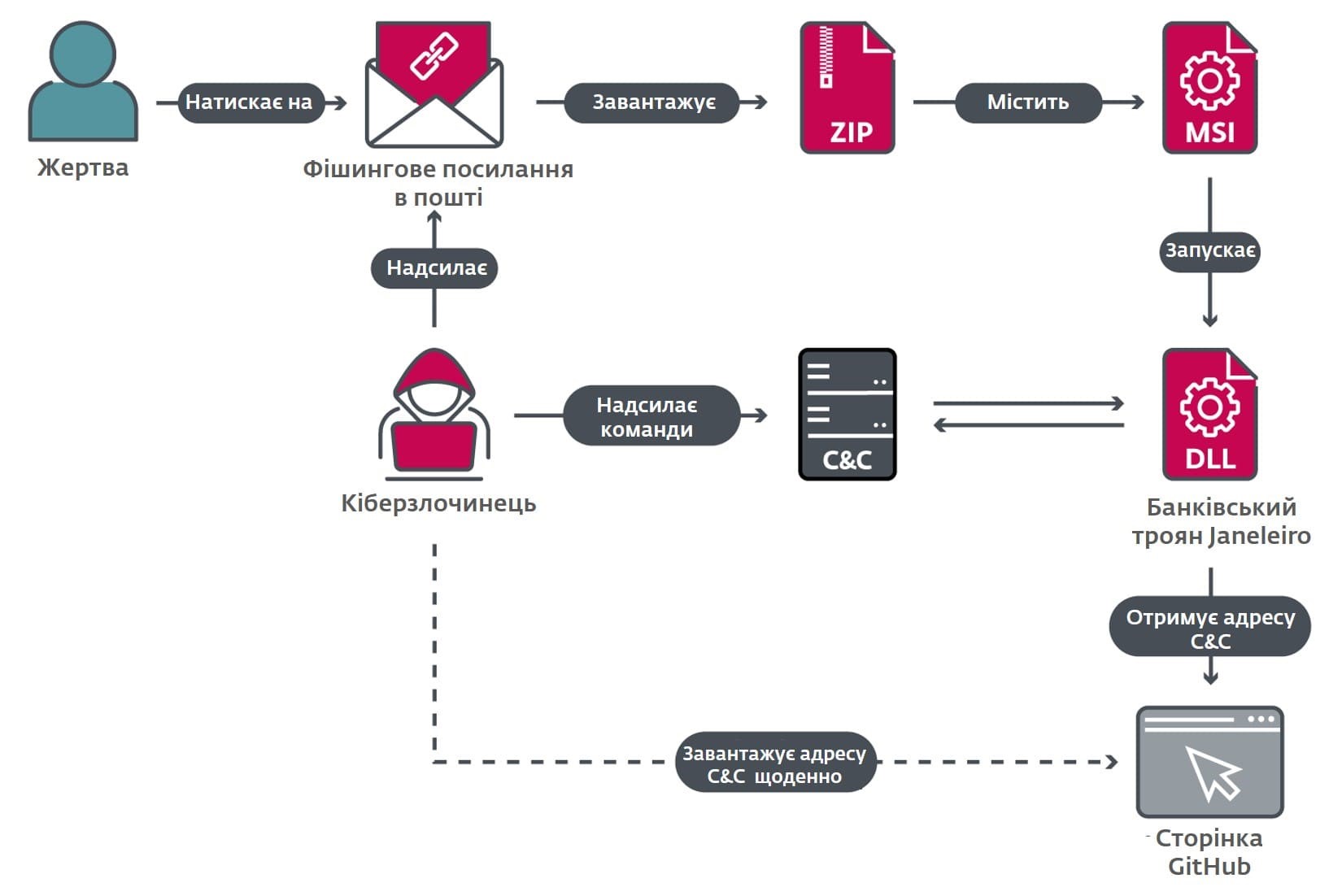

Рис. 1. Огляд атаки Janeleiro.

Більшість команд Janeleiro дозволяють отримати контроль над вікнами, мишею та клавіатурою, а також їх фальшивими спливаючими вікнами. «Атаки з використанням Janeleiro вирізняються не можливостями автоматизації, а практичністю підходу: у багатьох випадках оператор повинен налаштовувати спливаючі вікна за допомогою команд, які виконуються в режимі реального часу», — коментує Факундо Муньос, дослідник ESET.

«Банківський троян розроблявся ще в 2018 році, а в 2020 році для покращення контролю під час атаки було удосконалено обробку команд шкідливою програмою, — додає дослідник ESET. — Покращення свідчать про спроби зловмисників знайти правильний спосіб управління своїми інструментами, хоча при цьому унікальність їхньої схеми інфікування не поступається багатьом сімействам шкідливих програм».

Цікавим також є використання зловмисниками веб-сайту GitHub для зберігання своїх модулів, адміністрування сторінки організації та завантаження нових сховищ кожного дня зі списками своїх командних серверів (C&C), які необхідні троянам для підключення до своїх операторів.

Після виявлення на пристрої жертви одного з ключових слів, пов’язаних з банківською сферою, шкідлива програма негайно отримує адреси командних серверів з GitHub та підключається до них. Ці фальшиві спливаючі вікна динамічно створюються за запитом та управляються зловмисниками за допомогою команд.

Джерело ESET

З питань придбання продуктів ESET та навчання звертайтеся до наших спеціалістів +380 (44) 383 4410 або sales@softico.ua