Компанія ESET ― лідер у галузі інформаційної безпеки ― повідомляє про виявлення 10 раніше незафіксованих сімейств шкідливих програм, розроблених як небезпечні розширення для серверного програмного забезпечення Internet Information Services (IIS). Ці загрози здатні перехоплювати дані та втручатися в комунікації сервера, націлюючись на поштові скриньки урядових установ та фінансові онлайн-транзакції.

Відповідно до даних телеметрії ESET та результатів додаткових Інтернет-сканувань, у 2021 році щонайменше 5 бекдорів поширювалися за допомогою несанкціонованого використання поштових серверів Microsoft Exchange.

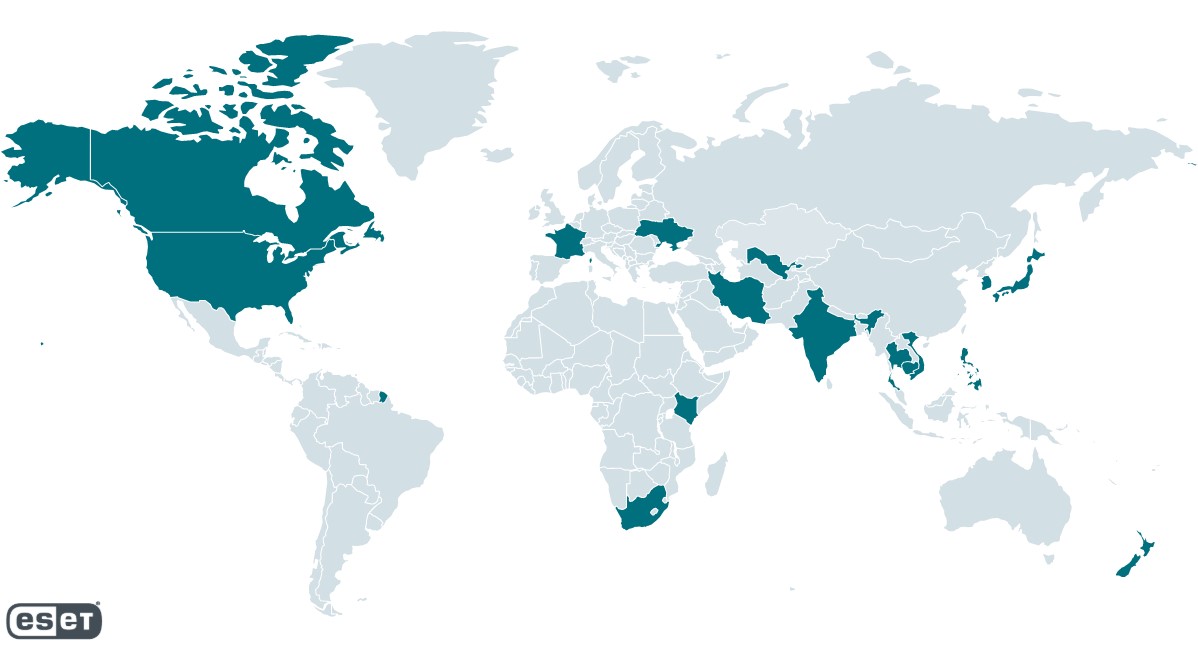

Серед жертв опинилися урядові установи Південно-Східної Азії та десятки компаній з різних галузей, розташовані переважно в Канаді, В’єтнамі та Індії, а також в США, Новій Зеландії, Південній Кореї та інших країнах. Крім цього, цілями одного з бекдорів стала невелика кількість серверів IIS в Україні.

Рис.1. Жертви бекдорів, які поширюються через уразливості Microsoft Exchange Server ProxyLogon.

Загрози цього виду використовуються для кібершпигунства, шахрайства з пошуковою оптимізацією (SEO) та інших злочинних цілей. У всіх випадках основна мета кіберлочинців ― перехопити HTTP-запити, які надходять на скомпрометований сервер IIS, та вплинути на відповіді сервера.

«Сервери Internet Information Services були атаковані різними зловмисниками з ціллю кібершпигунства та іншої злочинної діяльності. Модульна архітектура програмного забезпечення, створена для розширення можливостей веброзробників, може використовуватися як інструмент кіберзлочинців», ― коментує Зузана Хромцова, дослідниця компанії ESET.

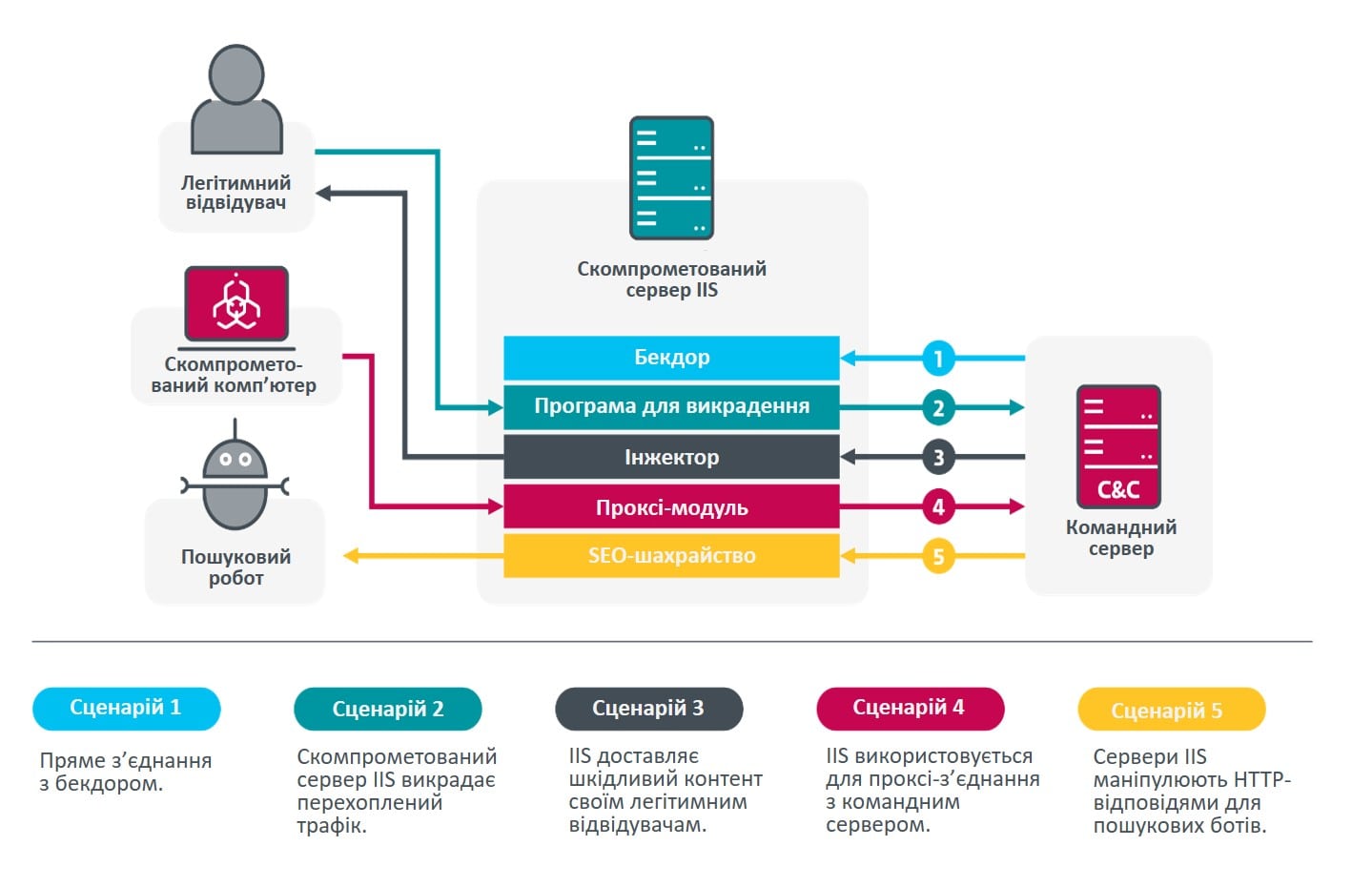

Спеціалісти ESET визначили 5 основних сценаріїв роботи шкідливих програм, націлених на IIS:

- Бекдори дозволяють дистанційно управляти скомпрометованим комп’ютером зі встановленим програмним забезпеченням IIS.

- Програми для викрадення дозволяють перехоплювати регулярний трафік між скомпрометованим сервером та легітимними відвідувачами, а також викрадати облікові дані для входу та платіжну інформацію.

- Інжектори змінюють HTTP-відповіді, які відправляються легітимним відвідувачам, для поширення шкідливого вмісту.

- Проксі-модулі перетворюють скомпрометований сервер у частину командного сервера для іншого сімейства шкідливих програм.

- SEO-шахрайство, під час якого шкідливі програми змінюють контент пошукових систем для маніпулювання алгоритмами пошукової видачі та підвищення рейтингу інших сайтів, у яких зацікавлені зловмисники.

Рис.2. Механізми поширення шкідливого програмного забезпечення, націленого на сервери IIS.

«На серверах IIS рідко встановлюються рішення з безпеки, що дозволяє зловмисникам залишатися непоміченими протягом тривалого часу. Це має викликати занепокоєння у авторитетних вебпорталів, які хочуть захистити дані своїх відвідувачів, включно з інформацією про аутентифікацію та платіжні дані. Організації, які використовують Outlook, також повинні бути обережними, оскільки вони залежать від IIS та можуть стати новою ціллю для шпигунства», ― пояснює Зузана Хромцова.

Для запобігання атакам шкідливих програм на IIS дослідники ESET рекомендують:

- використовувати унікальні та надійні паролі, а також багатофакторну аутентифікацію для адміністрування серверів IIS;

- регулярно оновлювати операційну систему до актуальних версій;

- використовувати брандмауер, а також рішення для захисту серверів;

- регулярно перевіряти конфігурацію сервера IIS, щоб переконатися у легітимності всіх встановлених розширень.

Джерело ESET

За додатковою інформацією та з питань придбання ліцензій ESET звертайтеся до наших спеціалістів +380 (44) 383 4410 або sales@softico.ua.