Компания ESET – лидер в области информационной безопасности – сообщает об обнаружении 10 ранее незафиксированных семейств вредоносных программ, разработанных как опасные расширения для серверного программного обеспечения Internet Information Services (IIS). Эти угрозы способны перехватывать данные и вмешиваться в коммуникации сервера, нацеливаясь на почтовые ящики правительственных учреждений и финансовые онлайн-транзакции.

Согласно данным телеметрии ESET и результатам дополнительных Интернет-сканирований, в 2021 году минимум 5 бэкдоров распространялись с помощью несанкционированного использования почтовых серверов Microsoft Exchange.

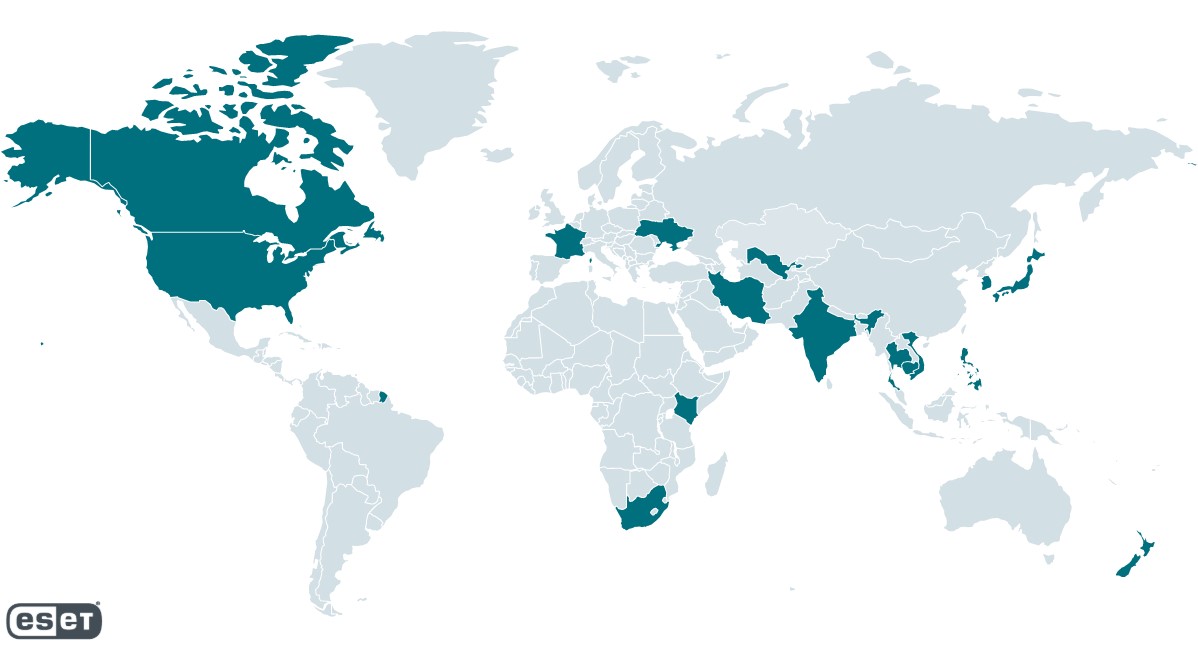

Среди жертв оказались правительственные учреждения Юго-Восточной Азии и десятки компаний из разных отраслей, расположенные в основном в Канаде, Вьетнаме и Индии, а также в США, Новой Зеландии, Южной Корее и других странах. Кроме этого, целями одного из бэкдоров стало небольшое количество серверов IIS в Украине.

Рис.1. Жертвы бэкдоров, которые распространяются через уязвимости Microsoft Exchange Server ProxyLogon.

Угрозы этого вида используются для кибершпионажа, мошенничества с поисковой оптимизацией (SEO) и других преступных целей. Во всех случаях основная цель киберпреступников – перехватить HTTP-запросы, которые поступают на скомпрометированный сервер IIS, и повлиять на ответы сервера.

«Серверы Internet Information Services были атакованы различными злоумышленниками с целью кибершпионажа и другой преступной деятельности. Модульная архитектура программного обеспечения, созданная для расширения возможностей веб–разработчиков,может использоваться как инструмент киберпреступников», – комментирует Зузана Хромцова, исследователь компании ESET.

Специалисты ESET определили 5 основных сценариев работы вредоносных программ, нацеленных на IIS:

- Бэкдоры позволяют дистанционно управлять скомпрометированным компьютером с установленным программным обеспечением IIS.

- Программы для похищения позволяют перехватывать регулярный трафик между скомпрометированным сервером и легитимными посетителями, а также похищать учетные данные для входа и платежную информацию.

- Инжекторы меняют HTTP-ответы, которые отправляются легитимным посетителям, для распространения вредоносного содержимого.

- Прокси-модули превращают скомпрометированный сервер в часть командного сервера для другого семейства вредоносных программ.

- SEO-мошенничество, при котором вредоносные программы изменяют контент поисковых систем для манипулирования алгоритмами поисковой выдачи и повышения рейтинга других сайтов, в которых заинтересованы злоумышленники.

Рис.2. Механизмы распространения вредоносного программного обеспечения, нацеленного на серверы IIS.

«На серверах IIS редко устанавливаются решения по безопасности, что позволяет злоумышленникам оставаться незамеченными в течение длительного времени. Это должно вызвать беспокойство у авторитетных веб–порталов, которые хотят защитить данные своих посетителей, включая информацию о аутентификации и платежные данные. Организации, которые используют Outlook, также должны быть осторожными, поскольку они зависят от IIS и могут стать новой целью для шпионажа», – объясняет Зузана Хромцова.

Для предотвращения атак вредоносных программ на IIS исследователи ESET рекомендуют:

- использовать уникальные и надежные пароли, а также многофакторную аутентификацию для администрирования серверов IIS;

- регулярно обновлять операционную систему до актуальных версий;

- использовать брандмауэр, а также решение для защиты серверов;

- регулярно проверять конфигурацию сервера IIS, чтобы убедиться в легитимности всех установленных расширений.

Источник ESET

За дополнительной информацией и по вопросам приобретения лицензий ESET обращайтесь к нашим специалистам +380 (44) 383 4410 или sales@softico.ua.