Операційні системи сімейства Windows можуть бути інтегровані напряму, через метод WMI, або за допомогою NxLog (Community), через метод syslog. Метою їх інтеграції у систему Logsign є можливість їх централізованого відображення у більш зрозумілому вигляді та полегшений аналіз подій порівняно з вбудованими засобами Windows.

Система Logsign здатна обробляти більше 400 видів подій від сімейства Windows. Це дозволяє відслідковувати навіть специфічні події операційних систем та знаходити зв’язки з іншими подіями у вашій ІТ системі загалом.

За рахунок нормалізації даних (приведення їх до єдиного формату) Logsign здатен зберігати, та відображати у консолі, події від операційних систем різних сімейств (Linux, MacOS, Windows) і різноманітних програмних рішень (антивірусів, маршрутизаторів, мережевих екранів, тощо). Це створює можливість аналізу подій з точки зору різних джерел даних.

У цій статті будуть наведені приклади подій які здатні обробляти рішення Logsign.

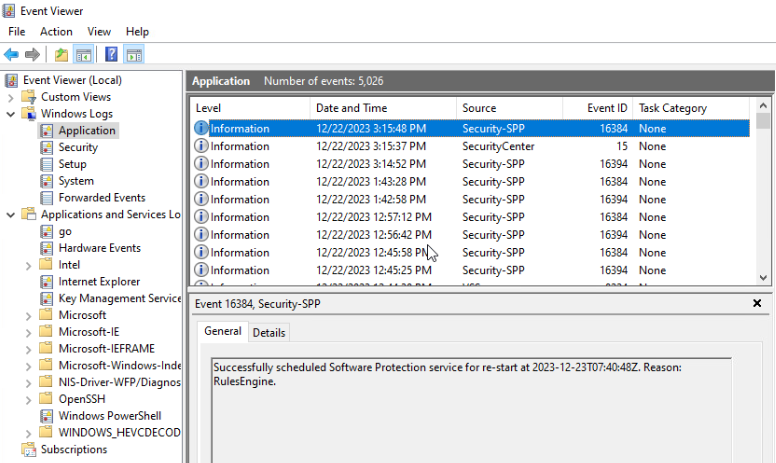

Події у ОС сімейства Windows розділені по категоріях. Основні події самої операційної системи віднесені до чотирьох категорій, які згруповані у папці події Windows: Application (програми), Security (безпека), Setup (Встановлення), System (Система).

Події ж сервісів та програм які встановлені та працюють у системі згруповані у однойменній папці – Applications and Services Logs. В цій папці занадто багато категорій щоб їх усі розглядати. Кількість логів та підпапок в ній залежить від кількості встановлених програм та задіяних сервісів.

Зважаючи на цей контекст спершу наведемо приклади логів самої операційної системи.

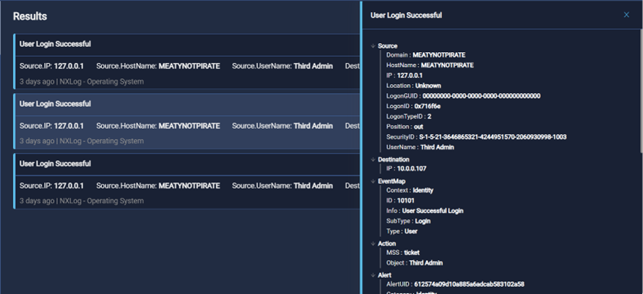

Система Logsign здатна відслідковувати вхід/вихід з облікових записів і увімкнення/вимкнення. У детальній інформації про подію можна переглянути на яку кінцеву точку був здійснений вхід, час коли була згенерована подія, чу був вхід виконаний успішно, тощо.

Окрім цього відслідковуються події програм та сервісів.

Наприклад, після перезавантаження кінцевої точки буде згенерована подія запуску роботи Windows Defender.

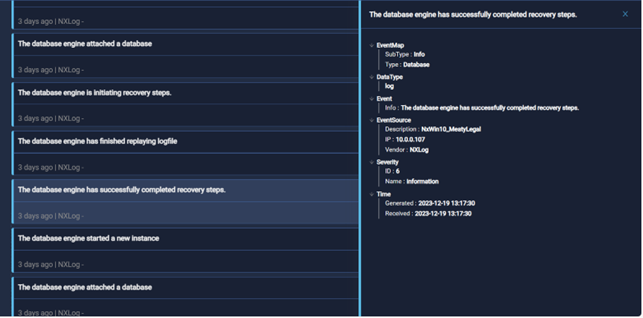

Або інший приклад подій запуску локальної бази даних.

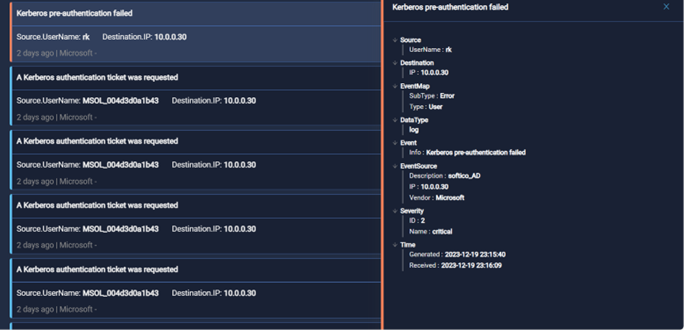

Також Logsign здатен відслідковувати події сервісів Windows. Сервісів у віндовс сервері може бути досить багато. Як приклад можна навести події Kerberos – протоколу підтвердження користувача або вузла.

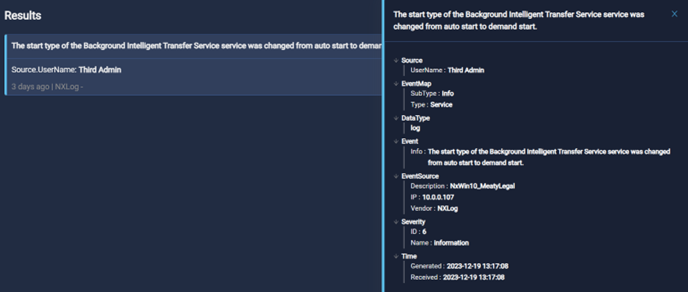

В якості прикладу специфічного лога можна навести подію зміни параметра автозапуску сервіса Windows.

Здатності нормалізувати (приводити до певного вигляду/формату) та зберігати логи були розглянуті. Далі у статті будуть розглянуті можливості Logsign з аналізу/обробки отриманих логів.

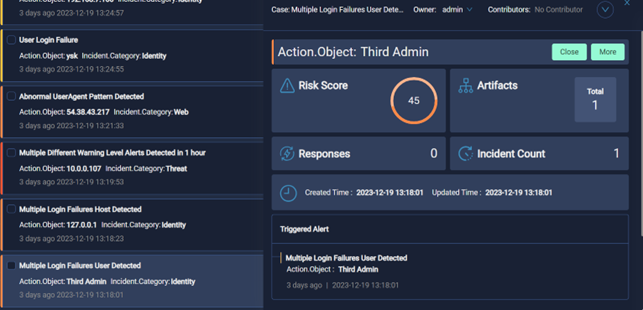

Для прикладу обробки подій розглянемо вже знайомі події входу в систему. У випадку коли вхід до системи був невдалий, тобто користувач вказав неправильний логін чи пароль, Logsign отримає цю подію і згенерує інцидент, надавши йому оцінку, згрупувавши в ньому всі пов’язані події, та відобразивши основну інформацію у короткому відображенні.

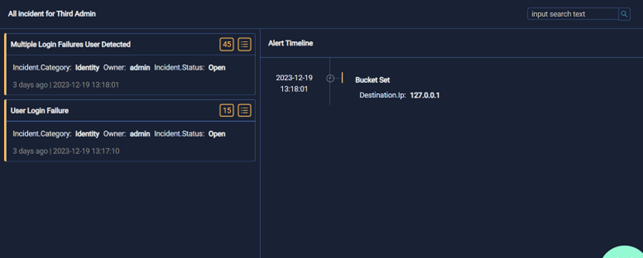

Якщо таких подій буде від п’яти і більше, то будуть згенеровані інші види інцидентів з оцінкою ризику більшою. В них вже будуть переліки подій,які викликали спрацювання інцидентів.

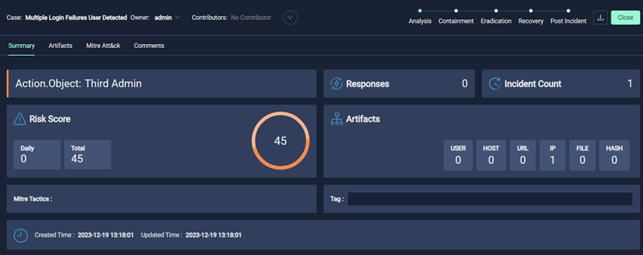

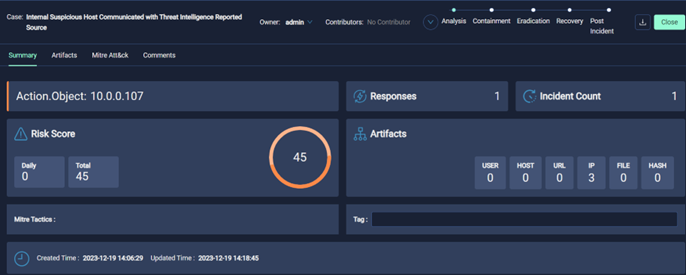

Картка інциденту показана нижче.

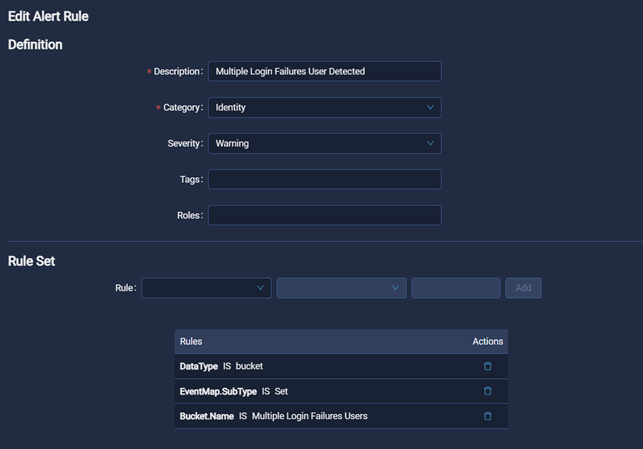

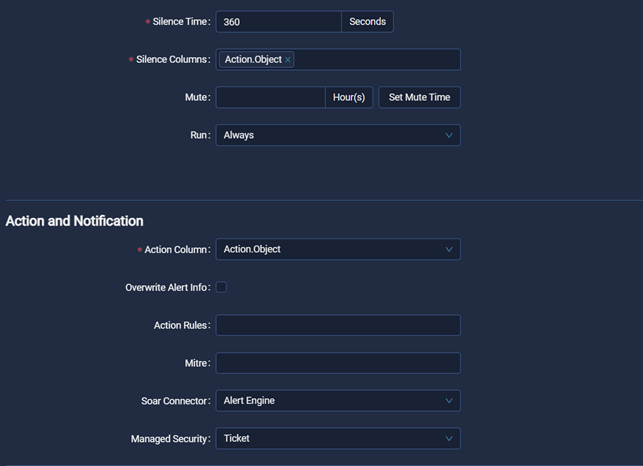

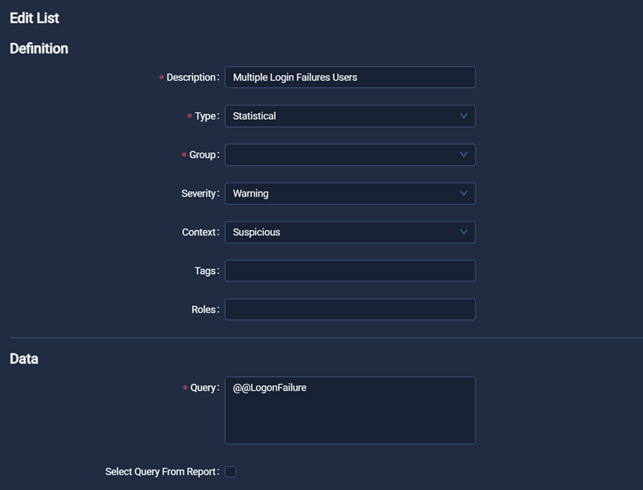

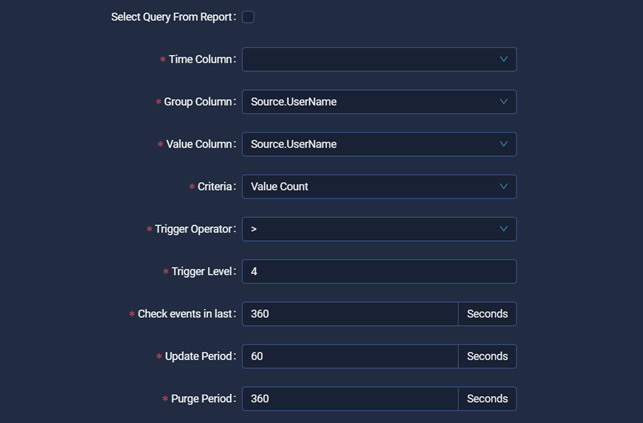

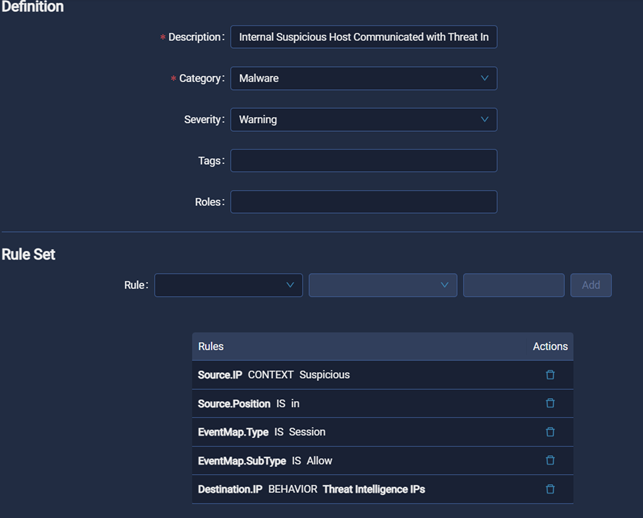

Умови спрацювання одного з вказаних правил кореляції показані на наступному скріншоті. В умовах спрацювання правила зазначений динамічний список. Цей список, як можна зрозуміти з назви Multiple Login Failure Users, являє собою список із логінів облікових записів вхід до яких був декілька разів невдалим за певний проміжок часу.

ПРИМІТКА! Усі показані правила кореляції є налаштованими на сервері за замовчуванням під час встановлення.

Саме після того, як користувач буде доданий до списку і виникне подія з невдалим логіном, спрацює правило кореляції.

Зазначений список є динамічним, вони заповнюються автоматично на основі вказаних умов. Окрім динамічних є статичні списки, які мають бути заповнені вручну.

Тепер коротко розглянемо інші можливі інциденти, що можуть бути згенеровані.

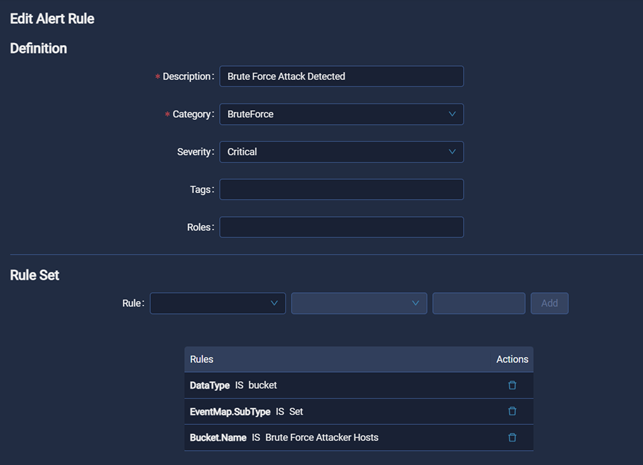

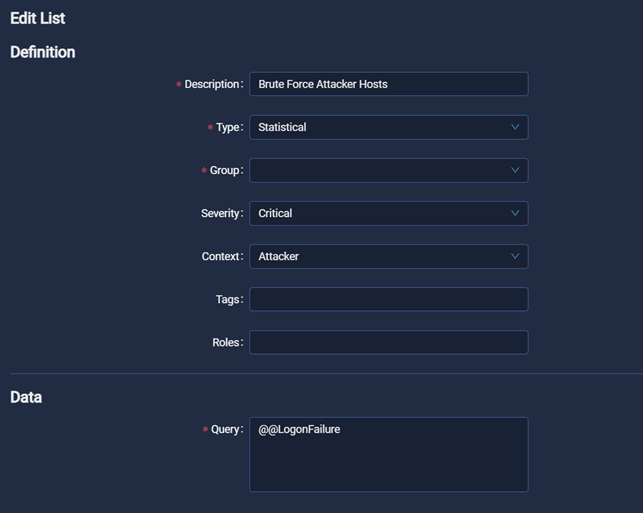

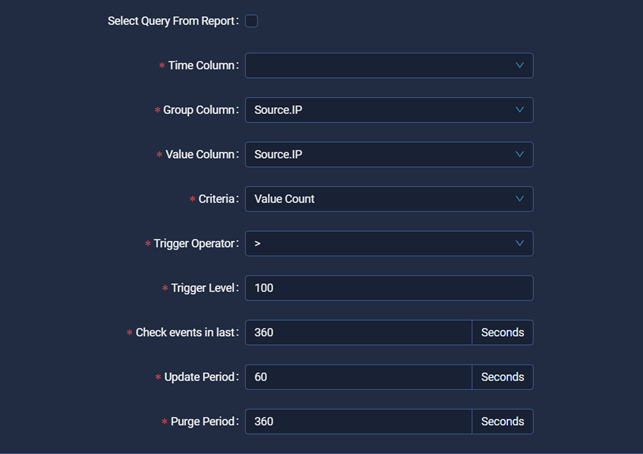

Наприклад, якщо подій невдалого логіну більше 100 за останні 10 хвилин (360 секунд), то буде згенерований інцидент і всі логіни облікових записів будуть додані до спеціального списку.

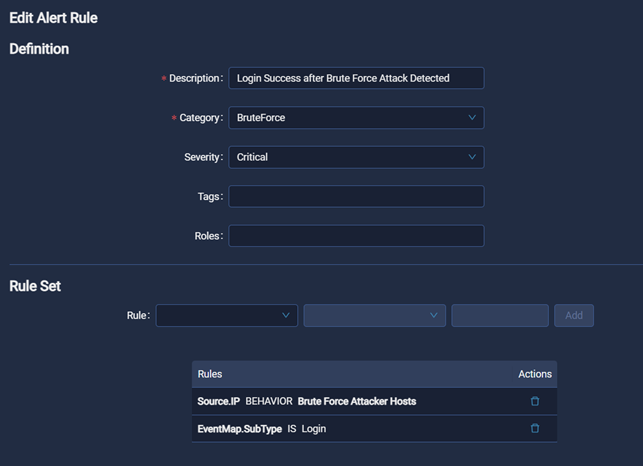

Якщо логін з цього списку буде вдалим, то буде згенерований інший інцидент, потенційно з більшим значенням оцінки ризику.

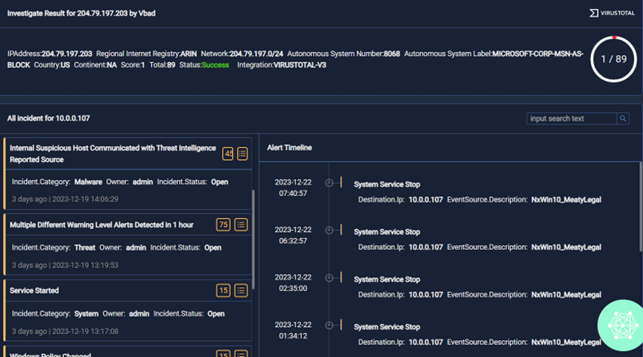

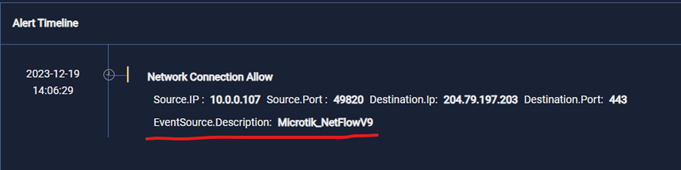

Інше правило кореляції працює одночасно по локальному списку і по списку сервісу Threat Intelligence. У цьому випадку кінцева точка 10.0.0.107 знаходилася в списку з контекстом Suspicious. Коли вона встановлює зв’язок із хостом зі списків Threat Intelligence, то генерується інцидент.

За замовчуванням, під час встановлення сервера логсайн, є більше 500 правил кореляції, які створені в тому числі на основі стандартів кібербезпеки Cyber Kill Chain та MITRE. Огляд чи вивчення їх всіх може забрати занадто багато часу.

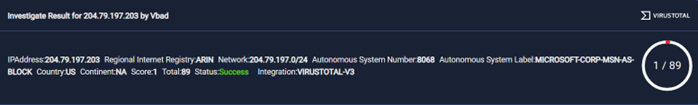

На попередніх зображеннях також була показана дія реагування. Тут була виконана дія перевірки ІР адреси зі списку Threat Intelligence. Як показав інтегрований VirusTotal, ця ІР адреса маркується лише одним джерелом як шкідлива, тому можна зробити висновок, що з більшою вірогідністю ця ІР адреса є не шкідливою і скоріше за все використовується у сервісі Microsoft.

Окрім інструментів інформаційних до Logsign можна інтегрувати практичні інструменти захисту, такі як мережеві екрани, антивіруси, і також багато чого іншого. Дії, що доступні з консолі логсайн залежать від інтегрованих продуктів.

Також слід зауважити, що подія, яка згенерувала інцидент була отримана з іншого джерела – роутера що інтегрований методом NetFlow. По цьому методу інформація про потік даних що проходить через роутер надходить до сервера Logsign на аналіз.

Це показує користь від інтеграції різноманітних компонентів інформаційної системи до SIEM системи. Тому що вона тоді здатна зібрати інформацію про потенційні інциденти кібербезпеки і показати інцидент з точки зору різних рішень (самої робочої станції, агента антивірусу на ній, мережевого екрана, IDS системи, тощо).

SIEM система Logsign здатна нормалізовувати та збирати у собі логи від різноманітних ІТ рішень, та обробляти їх на основі правил кореляції. У результаті роботи цих правил, виявляються інциденти кібербезпеки, а пов’язані з ними події будуть зібрані у окремих записах інцидентів Logsign.

За допомогою картки самого інцидента значно легше аналізувати виявлені інциденти і централізовано виконувати дії щодо їх обробки інтегрованими рішеннями, в тому числі й інструментами кібербезпеки.

Більше 500 правил кореляції є вже готові і доступні одразу після встановлення сервера Logsign. Вони створені з урахуванням стандартів кібербезпеки. Конструктор правил кореляції Logsign дає можливість створювати власні правила кореляції, з нуля або на основі вже існуючих правил.

У разі виникнення додаткових питань, будь ласка, звертайтесь за електронною адресою sales@softico.ua або за телефоном +380 (44) 383 4410.