Як хакери бачать вашу компанію: управління зовнішніми ризиками з Bitdefender EASM

Більшість компаній переконані, що захищають “офіційні сайти” та свою інфраструктуру, але справжня “картина з інтернету” набагато ширша: старі піддомени, тестова CRM, відкритий RDP чи забутий хмарний бакет — саме це й бачить хакер. Ваша зовнішня поверхня атаки завжди більша, ніж ви думаєте.

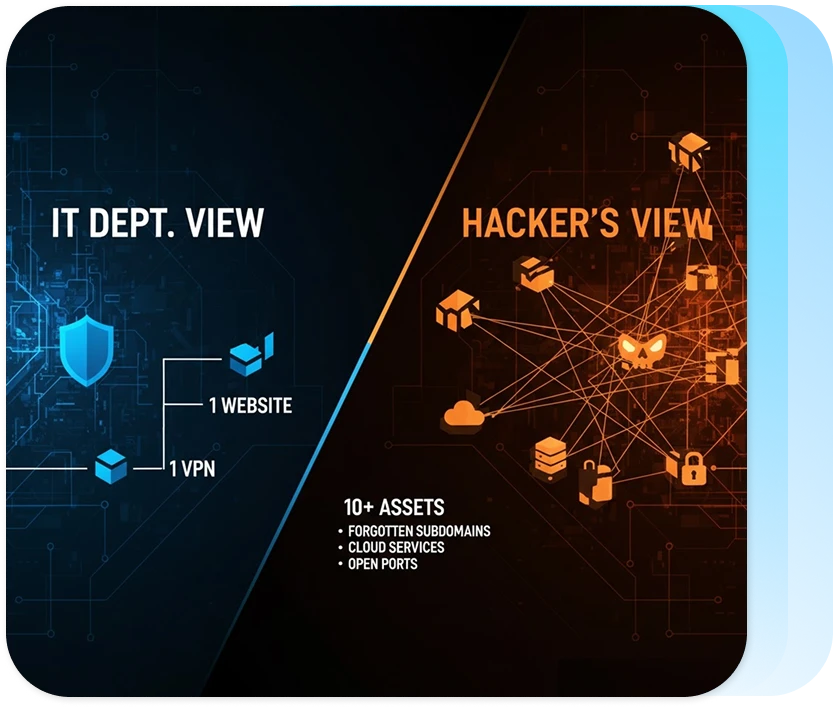

Коли IT-директор думає про інфраструктуру, він бачить чітку схему: ось наш офіційний сайт, ось поштовий сервер, ось VPN-шлюз для віддалених співробітників. Все під контролем, все захищено фаєрволом.

Коли хакер дивиться на ту саму компанію, він бачить зовсім іншу картину: забутий піддомен test.company.com зі старою версією WordPress, тестову CRM-систему з паролем “admin/admin”, відкритий RDP-порт на сервері бухгалтерії та хмарне сховище (bucket) з публічним доступом, де лежать бекапи.

Давайте розберемося, що насправді бачить хакер, чому цей “зовнішній периметр” безконтрольно росте, і як рішення Bitdefender EASM допомагає автоматично виявляти й закривати ці ризики.

Що насправді видно про вашу компанію з інтернету

Зовнішня поверхня атаки (External Attack Surface) — це сукупність усіх ваших цифрових активів, які доступні будь-кому з інтернету. Це не лише те, що ви свідомо опублікували, але й те, що «випадково» виявилося назовні:

- ДОМЕНИ ТА ПІДДОМЕНИ: Не лише company.com, але й blog.company.com, promo2023.company.ua, dev.partner.company.com та інші, про які давно забули.

- IP-АДРЕСИ ТА ПІДМЕРЕЖІ: Усі діапазони, що належать компанії або її хостинг-провайдеру.

- ВЕБ-СЕРВІСИ ТА API: Панелі адміністрування, сторінки логіну, внутрішні інтерфейси, які не мали бути публічними.

- ВІДКРИТІ ПОРТИ ТА ВРАЗЛИВІ СЛУЖБИ: Той самий RDP, SSH, FTP, Telnet, старі версії веб-серверів з відомими вразливостями.

- ХМАРНІ РЕСУРСИ: Публічно доступні S3 buckets, Azure blobs, конфігураційні файли в репозиторіях.

- ВИТОКИ ДАНИХ: Облікові записи співробітників, ключі API, що потрапили на GitHub, пастебіни або у витоки даних інших сервісів.

- СТОРОННІ СЕРВІСИ: Різноманітні чати підтримки, аналітика, маркетингові інструменти, підключені до вашого домену, які можуть мати власні вразливості (атаки через підрядників).

Саме з цього починається більшість сучасних атак — хакер аналізує все, що реально доступно зовні.

Чому ваш зовнішній периметр росте і ви цього не помічаєте

Раніше управління периметром організації було простим: один офіс, один інтернет-канал, один файловий сервер. Сьогодні інфраструктура стала гібридною, розподіленою і хаотичною.

- ГІБРИДНА РОБОТА ТА SAAS: Співробітники працюють з дому, підключають особисті пристрої, використовують десятки хмарних сервісів (Slack, Trello, Google Workspace), які знаходяться поза контролем IT.

- ТІНЬОВА ІНФРАСТРУКТУРА (SHADOW IT): Відділ маркетингу вирішує швидко запустити промо-сайт. Вони не чекають на IT, а просто купують хостинг і розгортають WordPress. Цей сайт не оновлюється, і через півроку стає точкою входу для атак.

- МІГРАЦІЯ У ХМАРУ: «Швидко підняти» віртуальну машину в Azure чи AWS — справа кількох хвилин. Так само швидко можна помилитися в налаштуваннях безпеки, залишивши базу даних відкритою для всього світу.

- ТЕСТОВІ СЕРЕДОВИЩА: Розробники створюють копію робочого сайту для тестування. Після завершення робіт про неї забувають, але вона залишається онлайн, з повним набором даних і, можливо, вимкненими модулями безпеки.

- ЛЮДСЬКИЙ ФАКТОР: Класична ситуація — «зробимо швидко, потім закриємо». Системний адміністратор відкриває порт для підрядника, забуває його закрити, і цей порт «живе» місяцями.

- ЗЛИТТЯ ТА ПОГЛИНАННЯ: Ваша компанія купує іншу. Разом з її активами ви успадковуєте всю її інфраструктуру з усіма її вразливостями та «тіньовими» сервісами.

Хакера не цікавлять ваші внутрішні процеси чи погодження. Він бачить кінцевий результат — відкритий порт або вразливий сервіс. І він обовʼязково спробує ним скористатися.

Як хакер дивиться на вашу інфраструктуру

Щоб зрозуміти цінність EASM, варто пройти типовий шлях зловмисника, який проводить розвідку проти вашої компанії.

КРОК 1. Збір доменів та IP. Хакер використовує автоматизовані інструменти, щоб знайти всі домени, пов’язані з вашим брендом. Він аналізує DNS-записи (A, MX, CNAME, TXT), історію SSL-сертифікатів (Certificate Transparency logs).

КРОК 2. Сканування активів. Знайшовши список IP-адрес і доменів, він починає їх масове сканування. Мета — знайти відкриті порти, визначити версії програмного забезпечення (веб-сервери, CMS, поштові служби).

КРОК 3. Пошук вразливостей. На цьому етапі він порівнює знайдені версії ПЗ з публічними базами вразливостей (CVE). “Ага, цей blog.company.com працює на WordPress 5.1, для якого є відомий експлойт. Чудово”. Або “Тут відкритий SMB-порт — спробуємо підібрати пароль”.

КРОК 4. Аналіз ланцюга постачання. Зловмисник дивиться, які сторонні сервіси ви використовуєте. “Вони використовують X_support_chat. Чи є вразливості у цього підрядника, що дадуть мені доступ до їхніх даних?” Це і є атаки через підрядників.

КРОК 5. Вибір цілі та очікування. Хакери обирають найпростіший шлях. Вони можуть знайти вразливість і просто чекати, знаючи, що компанія не проводить безперервний моніторинг. Рано чи пізно настане вдалий момент для атаки.

Саме так, крок за кроком, працюють і системи класу External Attack Surface Management — тільки вони роблять це на вашому боці, щоб ви дізналися про проблему першими.

Хочете подивитися, що про вас видно

просто зараз?

Залиште контакти — покажемо демо Bitdefender EASM на вашому домені: які відкриті сервіси, які ризики, що варто закрити в першу чергу.

ОТРИМАТИ ДЕМО EASM

Bitdefender EASM — це погляд на компанію очима атакуючого

Bitdefender EASM — це модуль у складі GravityZone, що автоматично знаходить усе, що пов’язано з вашим брендом та є доступним з інтернету. Рішення автоматизує весь процес хакерської розвідки й представляє його вам у вигляді чітких, пріоритетних даних. Це не просто сканер, це повноцінна система управління зовнішніми ризиками.

Ось що він робить:

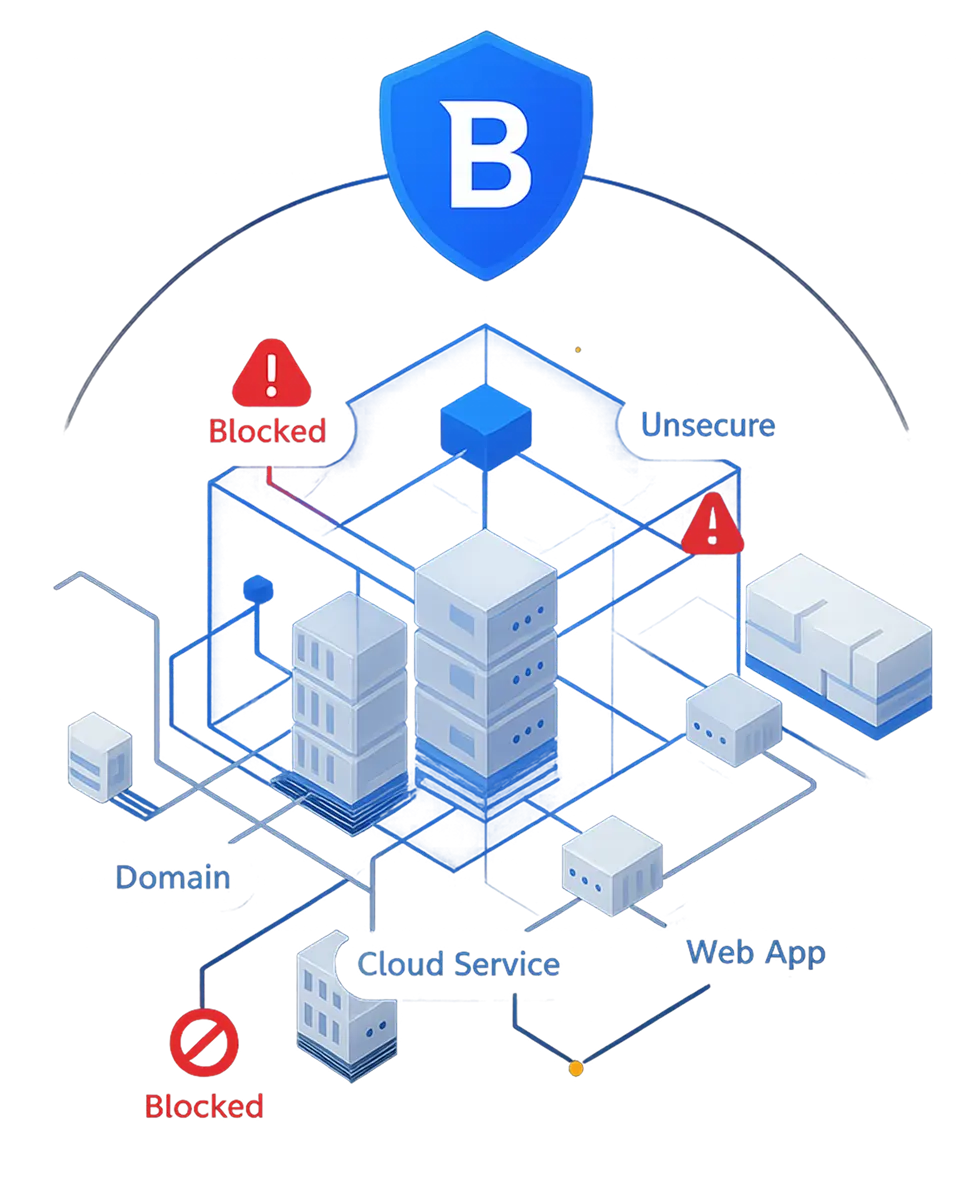

Автоматичне виявлення зовнішніх активів

Ви даєте системі лише ваш основний домен. Далі вона самостійно знаходить усі пов’язані активи: домени, піддомени, IP-адреси, хмарні сервіси, тестові середовища та витоки даних, пов’язані з брендом.

Виявлення вразливостей і помилок конфігурації

EASM не просто знаходить активи, а одразу аналізує їхній стан: застаріле ПЗ, відкриті порти, слабкі SSL-сертифікати, відкриті панелі адміністрування та інші типові помилки безпеки.

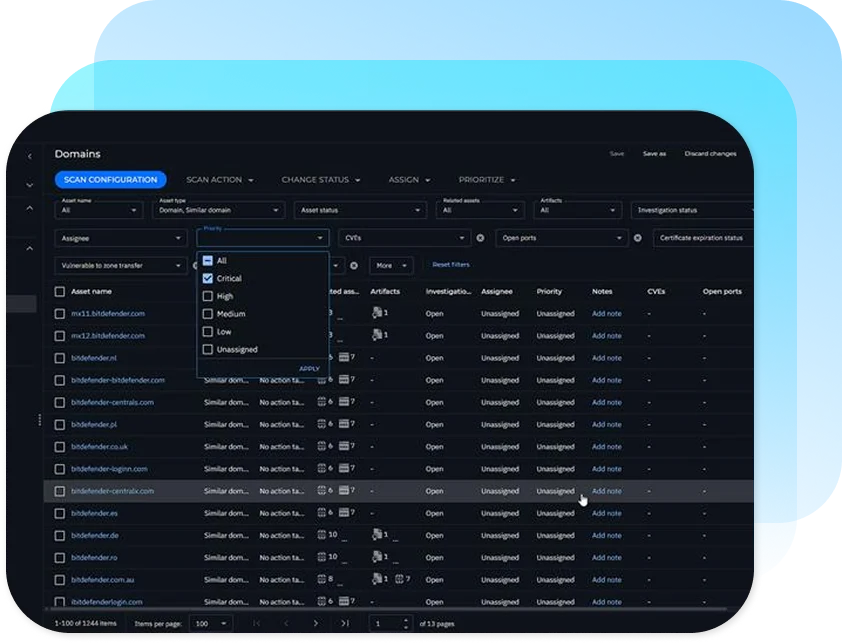

Пріоритезація ризиків

Замість звіту на сотні сторінок EASM одразу показує, які проблеми є критичними саме зараз і які з них реально можуть бути використані атакуючими.

Моніторинг у режимі реального часу 24/7

EASM працює постійно. Якщо з’являється новий домен, сервіс або «тіньовий» актив — система автоматично виявляє його та додає до карти ризиків.

Інтеграція з екосистемою Bitdefender

EASM працює разом з іншими рішеннями GravityZone, формуючи єдину картину зовнішніх загроз і спрощуючи реагування на ризики.

Як це виглядає на практиці

Уявімо типовий сценарій “до” і “після” впровадження EASM.

До EASM:

- Відділ маркетингу запускає новий промо-сайт promo.company.com на окремому хостингу.

- Про це ніхто не повідомляє IT-відділ.

- На сайті встановлено плагін з вразливістю.

- Через 3 місяці хакер знаходить цей сайт, експлуатує вразливість, отримує доступ до сервера і використовує його для розсилок спаму або атаки на основну інфраструктуру.

- IT-відділ дізнається про проблему, коли компанія потрапляє у блоклисти або отримує скарги від клієнтів. Збитки вже завдано.

З EASM:

- Відділ маркетингу запускає promo.company.com.

- Bitdefender EASM, який безперервно моніторить бренд “company.com”, протягом кількох годин автоматично виявляє новий піддомен.

- Система сканує його і миттєво знаходить вразливий плагін та помилку конфігурації (відкритий доступ до admin/wp-config.php).

- Ризику одразу присвоюється високий пріоритет.

- Команда безпеки отримує сповіщення в консолі GravityZone .

- Адміністратор зв’язується з маркетингом і закриває діру в той же день.

- Атака не відбувається. Проблема вирішена до того, як її хтось використав.

Це і є проактивне управління зовнішніми ризиками: ви знаходите і лагодите свої “двері” раніше, ніж хтось спробує їх відчинити.

Чому EASM — це не те саме, що раз на рік просканувати інфраструктуру на вразливості

Частина IT-фахівців може сказати: "У нас є сканер вразливостей (Nessus, Qualys, тощо), ми проводимо аудит раз на квартал". Це важливо, але EASM вирішує фундаментально іншу задачу.

| Характеристика | Сканер вразливостей | External Attack Surface Management (EASM) |

|---|---|---|

| Що сканує? | Тільки те, що ви вказали (відомі IP, домени) | Все, що знайде пов'язаного з вашим брендом (відоме + невідоме) |

| Основна задача | Глибина. Знайти всі CVE на відомому сервері | Ширина. Знайти всі активи, про які ви навіть могли забути |

| Фокус | Технічні вразливості | Бізнес-ризики (Shadow IT, витоки даних, помилки конфігурації) |

Сканер вразливостей : Ви самі даєте йому список IP-адрес, які треба просканувати. Він перевіряє відомі вам активи.

External Attack Surface Management (EASM): Він сам знаходить активи, які треба сканувати. Він перевіряє невідомі вам активи.

EASM не замінює сканер вразливостей, він його доповнює. EASM дає вам повний і актуальний список того, що у вас взагалі є в інтернеті.

Хочете подивитися, як EASM працює на практиці?

-

Ризики, про які ви не знаєте, — найнебезпечніші. Команда SOFTICO та Bitdefender EASM допоможуть пролити на них світло.

Ми пропонуємо не просто презентацію, а практичну демонстрацію. Залиште контакти, і ми покажемо демо Bitdefender EASM на практиці: які виглядають відкриті сервіси, які бувають ризики, що варто закрити в першу чергу. Це найшвидший спосіб побачити свою компанію очима хакера.

SOFTICO — офіційний партнер Bitdefender в Україні. Ми не лише продаємо ліцензії, але й допомагаємо обрати правильне рішення, провести пілотний проєкт та інтегрувати EASM у ваші процеси безпеки. Звертайтеся за консультацією з кібербезпеки.

Зв’язатися з нами

ТОВ “СОФТІКО”

Ми підберемо оптимальні рішення для вашого бізнесу та забезпечимо підтримку на кожному етапі.