Компанія ESET ― лідер у галузі інформаційної безпеки ― підготувала огляд активності APT-груп з жовтня 2022 року до кінця березня 2023. Зокрема російські APT-групи були особливо активними в Україні та країнах ЄС, використовуючи для атак програми для знищення даних та фішингові листи. Серед основних цілей кіберзлочинців ― організації у галузі оборони та енергетики, а також медіакомпанії.

Також протягом цього періоду кіберзлочинці, пов’язані із Китаєм, зосередилися на європейських організаціях. В Ізраїлі пов’язана з Іраном група OilRig розгорнула новий бекдор. Тим часом групи, пов’язані з Північною Кореєю, продовжували зосереджуватися на Південній Кореї.

Варто зазначити, що APT-групи ― це угрупування висококваліфікованих хакерів, діяльність яких часто спонсорується певною державою. Їх метою є отримання конфіденційних даних урядових установ, високопоставлених осіб або стратегічних компаній та уникнення при цьому виявлення. Такі групи кіберзлочинців мають великий досвід та використовують складні шкідливі інструменти та експлойти з використанням невідомих раніше уразливостей.

«Продукти ESET захищають системи користувачів від шкідливої активності, яка описана у цьому звіті. Надана інформація здебільшого базується на власних даних телеметрії ESET, які перевірені дослідниками ESET», — коментує Жан-Ян Бутін, головний дослідник лабораторії ESET.

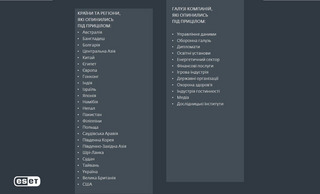

Мал.1. Цілі APT-груп по країнах та галузях компаній.

Мал.1. Цілі APT-груп по країнах та галузях компаній.Які APT-групи атакували Україну та інші країни Європи?

Gamaredon продовжує залишатися однією з найактивніших APT-груп, спрямованих на Україну з метою викрадення конфіденційної інформації. На додаток до цього, спеціалісти ESET виявили поширення фішингових листів, націлених на урядові установи в кількох країнах ЄС. Зловмисники використовують відому тактику – електронні листи з вкладеним шкідливим HTML-документом, який після відкриття зберігає архів з небезпечним файлом.

Інша група Sandworm продовжила атакувати різні організації в Україні, зокрема державні установи, енергетичний сектор та медіа. У січні 2023 року спеціалісти виявили розгортання групою Sandworm програми для знищення даних в Україні під назвою SwiftSlicer. У січні 2023 року CERT-UA опублікував повідомлення про кібератаку Sandworm на інформаційне агентство України.

У першому кварталі 2023 року також спеціалісти ESET виявили поширення шкідливих повідомлень, націлених на дипломатів у країні ЄС. Зокрема фішингові електронні листи, замасковані під повідомлення від міністерства закордонних справ Чеської Республіки, містили посилання на сторінку для завантаження шкідливого ZIP-архіву.

Також останніми місяцями група кіберзлочинців Winter Vivern була досить активною у Європі з атаками на українських та польських держслужбовців. Зловмисники надсилали електронні листи з посиланням на вебсайт, де жертви можуть завантажити підроблений антивірус, який потім встановлює спеціальний бекдор PowerShell.

В інших випадках ціллю кіберзлочинців було викрадення облікових даних пошти. Наприклад, у лютому 2023 року група Winter Vivern використала уразливість на порталі Zimbra для спроби атаки двох урядових організацій в Європі. У разі введення облікові дані відправлялися на віддалений сервер зловмисників, а жертвам відображалася звичайна сторінка вебпошти.

Які APT-групи були активні у світі?

Група Ke3chang, пов’язана з Китаєм, розгорнула новий варіант Ketrican, тоді як кіберзлочинці Mustang Panda використали два нових бекдори. MirrorFace була націлена на Японію, використовуючи нові підходи до поширення шкідливого програмного забезпечення, а Operation ChattyGoblin скомпрометувала компанію у сфері ігор на Філіппінах, націлившись на працівників служби підтримки.

Групи SideWinder та Donot Team, пов’язані з Індією, продовжували націлюватися на державні установи в Південній Азії. Зокрема атаки першої групи були спрямовані на галузь освіти в Китаї, а друга — продовжувала модифікувати вже відомий фреймворк yty, а також доступний троян віддаленого доступу (RAT) під назвою Remcos. Також у Південній Азії дослідники ESET виявили велику кількість спроб фішингових атак на вебпошту Zimbra.

Крім того, група Lazarus, пов’язана з Північною Кореєю, націлилася на співробітників підприємства оборонної галузі в Польщі з фейковою пропозицією роботи в Boeing, а також на компанію з управління даними в Індії.

Чому дані про APT-загрози важливі?

Атаки APT-груп досить витончені та небезпечні, тому важливо забезпечити максимальний захист завдяки комплексному підходу до безпеки. Тому компаніям варто подбати про потужний захист пристроїв, зокрема за допомогою розширеного виявлення та реагування на загрози, розширеного аналізу у хмарі та шифрування даних тощо, а також розуміти можливі вектори атак та особливості діяльності певних груп, які доступні саме у звітах про APT-загрози.

Дослідники ESET готують детальну технічну інформацію, постійно оновлюючи дані про діяльність певних APT-груп у формі розширених звітів, щоб допомогти відповідним організаціям захищати користувачів, критичну інфраструктуру та інші важливі активи від цілеспрямованих кібератак.

Джерело: ESET

У разі виникнення додаткових питань, будь ласка, звертайтесь на електронну адресу sales@softico.ua або за телефоном +380 (44) 383 4410.