Фішингові атаки часто є першим етапом атаки, а зараження Ransomware – останнім. Цей звіт аналізує виявлення шкідливих програм, отриманих у листопаді 2023 року від статичних систем захисту. Примітка: Зверніть увагу, що у звіті враховується лише загальна кількість випадків атак, а не ступінь фінансових збитків. Зловмисники, що діють за принципом “Opportunistic”, та деякі групи Ransomware-as-a-Service (RaaS) становлять більш високий відсоток у порівнянні з групами, які ретельніше підходять до вибору своїх цілей, віддаючи перевагу кількості атак, а не їх якості.

Розглядаючи ці дані, пам’ятайте, що йдеться про виявлення Ransomware, а не про зараження.

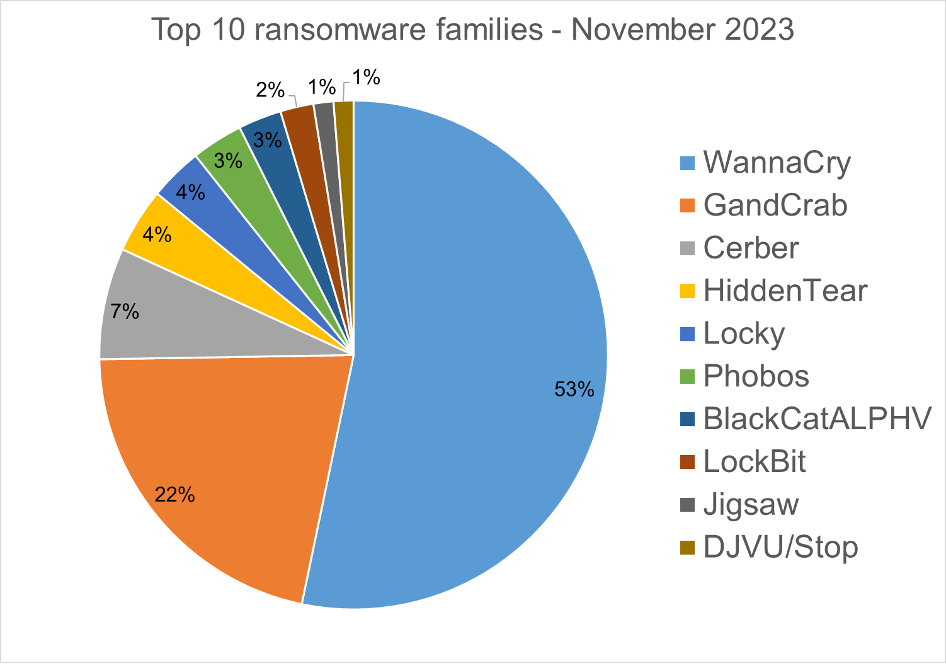

Топ-10 видів Ransomware

Фахівці компанії Bitdefender проаналізували виявлені шкідливі програми з 1 до 30 листопада. Було виявлено 258 видів Ransomware. Кількість виявлених Ransomware може змінюватися щомісяця залежно від поточних кампаній Ransomware у різних країнах.

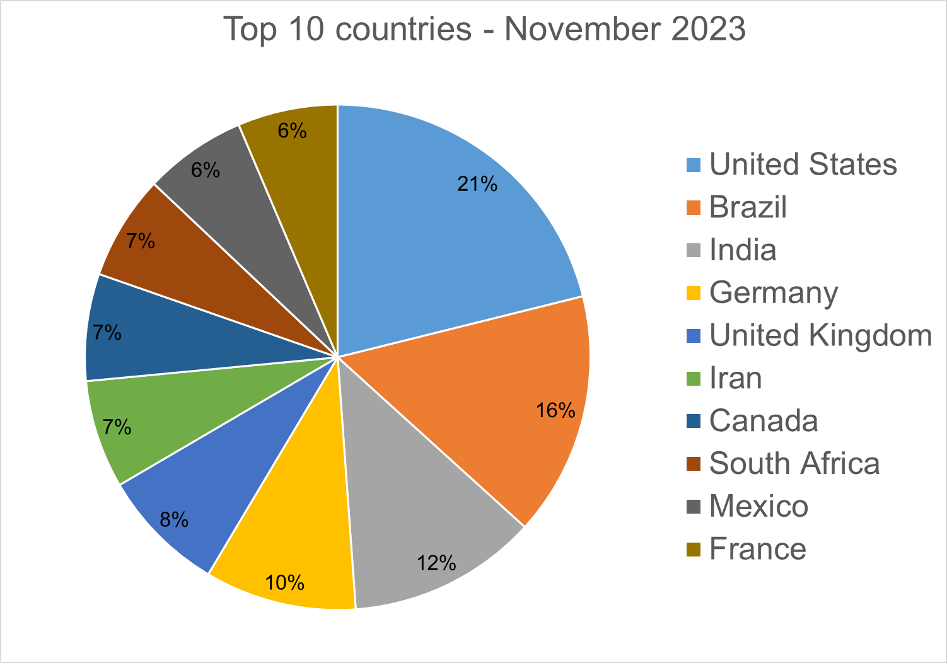

Топ-10 країн

Загалом цього місяця у базі даних було виявлено програми-здирники зі 143 країн. Ransomware продовжує залишатися загрозою, яка торкається практично всього світу. Нижче наведено список 10 країн, найбільш схильних до атак Ransomware. Багато атак Ransomware, як і раніше, носять випадковий характер, і розмір сукупності залежить від кількості виявлень.

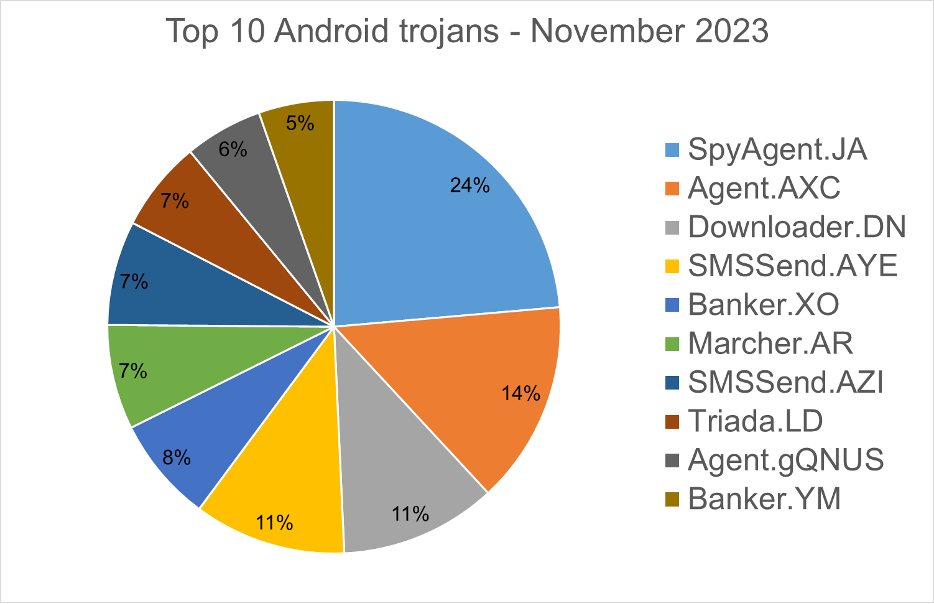

Трояни для Android

Нижче представлені 10 найпопулярніших троянських програм для Android, виявлених у телеметрії Bitdefender за листопад 2023 року.

SpyAgent.JA – шкідлива програма, яка збирає особисті дані, наприклад, повідомлення та контакти користувача, надаючи доступ до камери та мікрофона зараженого пристрою. Це дозволяє зловмисникам таємно стежити за зараженими користувачами.

Agent.AXC – програми, які передають конфіденційні дані, такі як SMS-повідомлення, журнали дзвінків, контакти або розташування GPS.

Downloader.DN – перепаковані програми, взяті з Google App Store і забезпечені агресивним рекламним програмним забезпеченням. Деякі рекламні програми завантажують інші варіанти зловмисних програм.

SMSSend.AYE – шкідливе програмне забезпечення, яке при першому запуску намагається зареєструватися в системі як SMS-додаток за замовчуванням, запитуючи згоду користувача. У разі успіху воно збирає вхідні та вихідні повідомлення користувача та пересилає їх на командно-контрольний (C&C) сервер.

Banker.XO – багатофункціональний поліморфний вірус, що видає себе за офіційні програми (Google, Facebook, Sagawa Express…). Після встановлення він знаходить встановлені на пристрої банківські програми та намагається завантажити троянську версію з C&C-сервера.

Marcher.AR – програми, що маскуються під програми Play Store. Шкідлива програма вимагає доступу для перехоплення натискань клавіш, а також функцію запису екрана VNC для реєстрації дій користувача на телефоні.

SMSSend.AZI – виявляє програми-бекдори, які виконують шкідливі команди, дозволяючи викрадати дані із заражених систем. Ці бекдори також можуть надсилати SMS-повідомлення, потенційно дозволяючи використовувати SMiShing або відправляти SMS на преміум-номери для отримання доходу за рахунок плати за SMS.

Triada.LD – шкідливе програмне забезпечення, що збирає конфіденційну інформацію про пристрої (ідентифікатори пристроїв, ідентифікатори абонентів, MAC-адреси) і відправляє її на C&C-сервер. У відповідь C&C-сервер відправляє посилання на файл з інформацією, який шкідлива програма завантажує та виконує.

Agent.gQNUS – виявляє переупаковані додатки, що характеризуються великою обфускацією, що, своєю чергою, відображає деструктивну рекламу.

Banker.YM – програми, які завантажують та встановлюють зашифровані модулі. Цей троян надає привілеї адміністратора пристрою та отримує доступ до керування телефонними дзвінками та текстовими повідомленнями. Після розгортання він підтримує зв’язок із C&C-сервером для отримання команд та завантаження конфіденційної інформації.

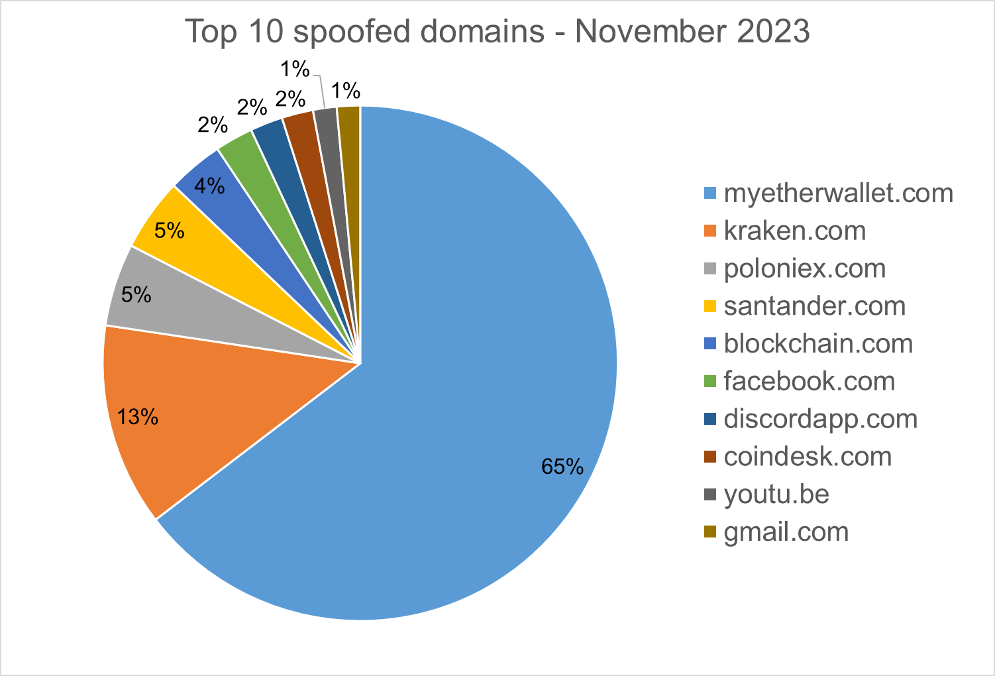

Звіт про фішинг Homograph

Атаки Homograph спрямовані на зловживання міжнародними доменними іменами (IDN). Хакери створюють міжнародні доменні імена, які підробляють цільове доменне ім’я. Коли йдеться про “мету” фішингових атак із використанням IDN, мають на увазі домен, за який намагаються видати себе зловмисники.

Нижче наведено список з 10 найпоширеніших цілей для фішингових сайтів.

Bitdefender надає рішення з кібербезпеки та розширеного захисту від загроз для сотень мільйонів кінцевих точок по всьому світу. Більше 150 торгових компаній ліцензували та додали технології Bitdefender у свої лінійки продуктів та послуг. Ця величезна екосистема OEM доповнює дані телеметрії, які вже зібрані за допомогою рішень для бізнесу та споживачів. Лабораторія Bitdefender виявляє понад 400 нових загроз щохвилини та щодня перевіряє 30 мільярдів запитів на загрози. Таким чином, ми отримуємо один з найширших в галузі огляд ландшафту загроз, що розвивається в режимі реального часу.

Джерело: Bitdefender

У разі виникнення додаткових питань, будь ласка, звертайтесь за електронною адресою sales@softico.ua або за телефоном +380 (44) 383 4410.