Компанія ESET — лідер у галузі інформаційної безпеки — підготувала огляд активності APT-груп кіберзлочинців з жовтня 2023 до березня 2024 року. Цього разу російські групи зосередилися на шпигунстві в країнах ЄС та атаках на Україну. Зокрема кіберзлочинці атакували українську енергетичну галузь та проводили дезінформаційно-психологічні операції, поширюючи неправдиві повідомлення в Україні та серед українців за кордоном.

У січні 2024 року спеціалісти ESET виявили активність групи Sandworm, спрямовану на енергопостачальника в Україні. Окрім Sandworm, за останні кілька місяців дослідників ESET виявили групу UAC-0099, націлену на енергетичні компанії України. Ця активність разом із фізичним знищенням української енергетичної інфраструктури ракетними обстрілами свідчить про те, що енергетична галузь є однією з головних цілей росії.

Також дослідники ESET викрили в Україні дезінформаційно-психологічну операцію Texonto, метою якої було посіяти невизначеність серед українців. Зокрема у квітні 2024 року кіберзлочинці поширювали неправдиву інформацію про ситуацію в Харкові. Зловмисники здебільшого використовували електронні листи як основний метод розповсюдження своїх повідомлень.

Тоді як найбільш активною групою в Україні залишалася Gamaredon з тисячами виявлених зразків щоденно. Група використовує електронні листи зі шкідливими вкладеннями як один із початкових векторів поширення.

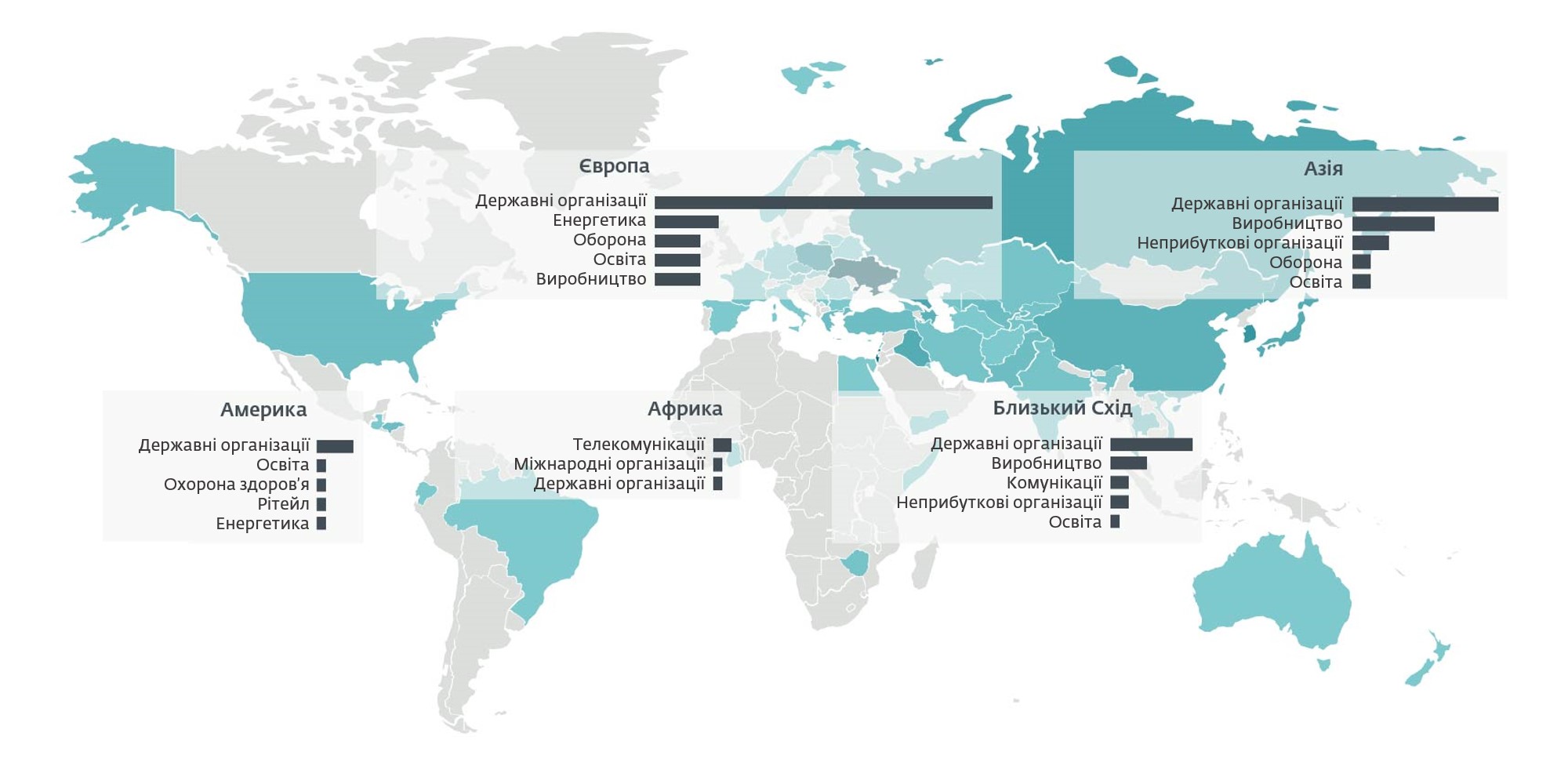

Крім цього, російські APT-групи націлювалися і на Європу. Зокрема з кінця лютого 2024 року хвиля шкідливих електронних листів, які намагалися використати уразливість в Outlook, була спрямована на європейські державні установи. Також у 2023 році спеціалісти ESET виявили два раніше невідомі бекдори, які застосувалися під час атак на європейське міністерство закордонних справ та його дипломатичні місії за кордоном.

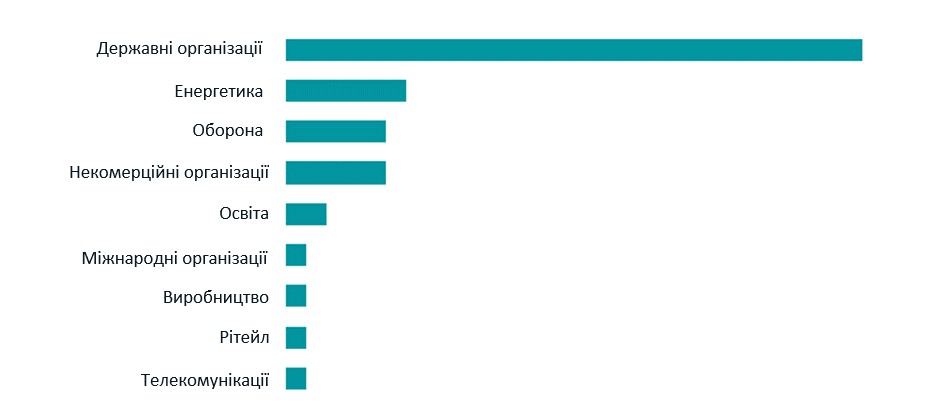

«Ціллю більшості атак були державні організації та певні галузі, наприклад, українська інфраструктура. Європа зазнала більш різноманітного спектру атак від різних загроз. Групи, пов’язані з росією, зосередилися на шпигунстві в Європейському Союзі, де також були активні китайські кіберзлочинці. Це вказує на постійний інтерес до європейських справ з боку груп, пов’язаних із росією та Китаєм», — коментує Жан-Ян Бутін, головний дослідник лабораторії ESET.

Щодо активності APT-груп в інших частинах світу, кіберзлочинці, пов’язані із Китаєм, використовували уразливості в загальнодоступних додатках, таких як VPN і брандмауери, а також у програмному забезпеченні, наприклад, Confluence та Microsoft Exchange Server, для початкового доступу до цілей у кількох галузях.

Групи, пов’язані з Північною Кореєю, продовжували атакувати аерокосмічні та оборонні компанії, а також індустрію криптовалют. А після нападу ХАМАС на Ізраїль у жовтні 2023 року дослідники ESET виявили значне зростання активності груп загроз, пов’язаних з Іраном.

Тоді як група SturgeonPhisher, яка, на думку дослідників ESET, пов’язана з інтересами Казахстану, була активною на Близькому Сході. Крім цього, у жовтні 2023 року дослідники ESET виявили «0-денну» уразливість, яку використовувала група кібершпигунів Winter Vivern, пов’язана з Білоруссю.

Варто зазначити, що APT-групи ― це угрупування висококваліфікованих хакерів, діяльність яких часто спонсорується певною державою. Їх метою є отримання конфіденційних даних урядових установ, високопоставлених осіб або стратегічних компаній та уникнення при цьому виявлення. Такі групи кіберзлочинців мають великий досвід та використовують складні шкідливі інструменти та раніше невідомі уразливості.

Cаме тому компаніям важливо забезпечити максимальний захист завдяки комплексному підходу до безпеки, зокрема подбати про потужний захист пристроїв за допомогою розширеного виявлення та реагування на загрози, розширеного аналізу у хмарі та шифрування даних тощо, а також розуміти можливі вектори атак та особливості діяльності певних груп, які доступні саме у звітах про APT-загрози.

Дослідники ESET готують детальну технічну інформацію, постійно оновлюючи дані про діяльність певних APT-груп у формі розширених звітів, щоб допомогти відповідним організаціям захищати користувачів, критичну інфраструктуру та інші важливі активи від цілеспрямованих кібератак. Більше інформації про розширені APT-звіти, які надаються у рамках сервісу ESET Threat Intelligence, можна знайти за посиланням.

Джерело: ESET

У разі виникнення додаткових питань, будь ласка, звертайтесь на електронну адресу sales@softico.ua або за телефоном +380 (44) 383 4410.