Якщо ви невелика або середня організація, яка використовує один з бізнес-планів Microsoft, і ваш тип організації піддається атакам кіберзлочинців або хакерів, використовуйте рекомендації в цій статті, щоб підвищити безпеку своєї організації. Це керівництво допоможе вашій організації досягти цілей, описаних в довіднику Harvard Kennedy School Cybersecurity Campaign Handbook.

Microsoft рекомендує виконати завдання, перераховані в наступній таблиці, які відносяться до вашого плану обслуговування.

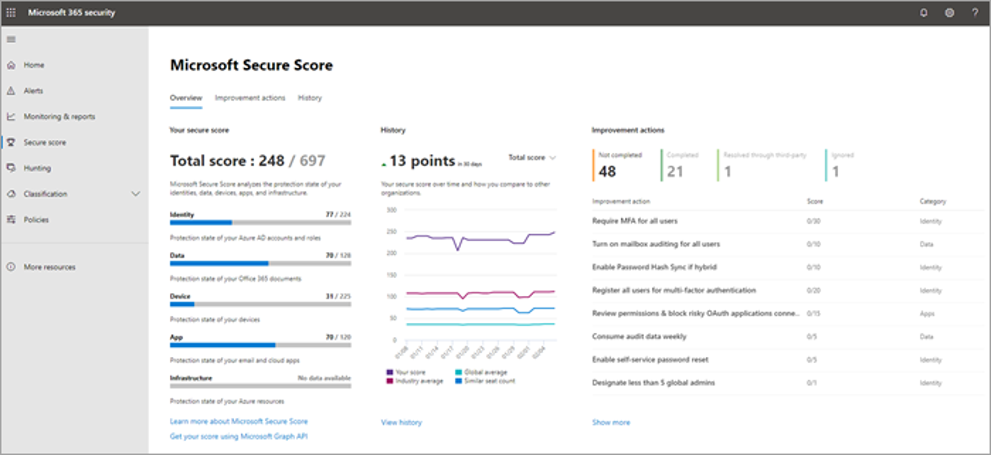

Перш ніж почати, перевірте свій рейтинг безпеки Microsoft 365 в центрі безпеки Microsoft 365. За допомогою централізованої панелі моніторингу ви можете відстежувати і покращувати безпеку своїх профілів, даних, додатків, пристроїв та інфраструктури Microsoft 365. За налаштування рекомендованих функцій безпеки, виконання завдань пов’язаних з безпекою (таких, як перегляд звітів) або виконання рекомендацій стороннім додатком або програмним забезпеченням Вам нараховуються бали. Завдяки додатковим аналітикам і більш широкому набору продуктів і служб Microsoft ви можете впевнено повідомити про працездатність системи безпеки oрганізації.

1: Налаштування багатофакторної аутентифікації

Використання багатофакторної аутентифікації є одним з найпростіших та ефективних способів підвищити безпеку вашої організації. Це простіше, ніж здається – коли ви входите в систему, багатофакторна аутентифікація означає, що ви вкажете код зі свого телефону, щоб отримати доступ до Microsoft 365. Це може запобігти злому хакерами, навіть якщо вони знають ваш пароль. Багатофакторна аутентифікація також називається двоетапною перевіркою. Окремі користувачі можуть легко додати двоетапну перевірку в більшість облікових записів, наприклад, в свої облікові записи Google або Microsoft. Дізнайтеся, як додати двоетапне підтвердження в особистий обліковий запис Мicrosoft за посиланням.

Для підприємств, що використовують Office 365 і Microsoft 365, додайте параметр, який вимагає від користувачів вхід в систему за допомогою багатофакторної аутентифікації. При внесенні цієї зміни користувачам буде запропоновано налаштувати свій телефон для двофакторної аутентифікації при наступному вході в систему. Щоб переглянути навчальне відео про те, як налаштувати MFA і як користувачі завершують налаштування, ознайомтеся зі статтею Налаштування MFA і Налаштування користувачів.

Налаштування багатофакторної аутентифікації:

- В Центрі адміністрування виберіть пункт Установка.

- У розділі Вхід і безпека, в групі Включити багатофакторну аутентифікацію (MFA), виберіть Вид.

- На сторінці Підвищення безпеки входу натисніть кнопку Почати.

- Встановіть прапорець Вимагати багатофакторну аутентифікацію для адміністраторів і Вимагати, щоб користувачі реєструвалися для багатофакторної аутентифікації, і блокувати доступ, якщо виявлений ризик.

- У розділі Ви хочете виключити будь-кого з числа людей, на яких поширюються ці політики? – виберіть в списку користувачів, яких потрібно виключити.

- Натисніть Створити політику. Ви повернетеся на сторінку Створення безпечного входу.

Після того, як ви налаштуєте багатофакторну аутентифікацію для своєї організації, ваші користувачі повинні будуть налаштувати двоетапну перевірку на своїх пристроях. Додаткову інформацію ви можете знайти в статті Налаштування двофакторної аутентифікації для Office 365.

Повні відомості та докладні рекомендації наведені в розділі Налаштування багатофакторної аутентифікації для користувачів Office 365.

2: Навчання користувачів

В довіднику Harvard Kennedy School Cybersecurity Campaign Handbook здобудуть відмінні рекомендації з формування високої культури обізнаності про безпеку в організації, в тому числі навчання користувачів виявлення фішингових атак. На додаток до цих рекомендацій корпорація Microsoft рекомендує виконувати дії, описані в цій статті: Захистіть свій обліковий запис і пристрої від хакерів і шкідливих програм.

Ці дії включають в себе:

Використання надійних паролів, захист пристроїв

Включення функцій безпеки на комп’ютерах з Windows 10 і Mac

Microsoft також рекомендує користувачам захистити свої особисті облікові записи електронної пошти, виконавши дії, рекомендовані в наступних статтях:

3: Використання виділених облікових записів адміністраторів

Адміністративні облікові записи, які використовуються для управління середовищем Office 365 або Microsoft 365, включають підвищені привілеї. Це цінні цілі для хакерів і кіберзлочинців. Використовуйте облікові записи адміністраторів тільки для адміністрування. Адміністратори повинні мати окремий обліковий запис користувача для регулярного, не адміністративного використання і використовувати свій адміністративний обліковий запис тільки тоді, коли необхідно виконати завдання, пов’язані з їх функцією роботи. Додаткові рекомендації:

- Переконайтеся, що облікові записи адміністратора також налаштовані на багатофакторну аутентифікацію.

- Перед використанням облікових записів адміністраторів закрийте всі незв’язані сеанси і додатки браузера, в тому числі особисті облікові записи електронної пошти.

- Після виконання завдань адміністратора не забудьте вийти з сеансу браузера.

4: Підвищення рівня захисту від шкідливих програм в пошті

Ваше середовище Office 365 або Microsoft 365 включає захист від шкідливих програм, але ви можете посилити його, блокуючи вкладення з типами файлів, які зазвичай використовуються для шкідливих програм. Щоб посилити захист від шкідливих програм в електронній пошті, перегляньте короткий навчальний відеоролик або виконайте наступні дії:

- Перейдіть до https://protection.office.com облікового запису адміністратора та увійдіть в нього.

- У Центрі безпеки та відповідності вимогам Office 365 в області навігації зліва в розділі Керування загрозами виберіть пункт Політика> Захист від шкідливих програм.

- Двічі клацніть на Політику за замовчуванням, щоб змінити цю політику на рівні всієї компанії.

- Виберіть Налаштування.

- У розділі Загальний фільтр типів вкладень виберіть Включено. Заблоковані типи файлів відображаються у вікні безпосередньо під цим елементом управління. При необхідності ви можете додати або видалити типи файлів пізніше.

- Натисніть кнопку Зберегти.

Більш детальну інформацію можна дізнатися в статті Захист від шкідливих програм.

5: Захист від вимагачів

Вимагач обмежує доступ до даних шляхом шифрування файлів або блокування екранів комп’ютера. Потім він намагається вимагати гроші у жертв, запитуючи «викуп», зазвичай у формі криптовалют, таких як біткойни, в обмін на доступ до даних.

Ви можете захиститися від здирників, створивши одне або кілька правил поштового потоку для блокування розширень файлів, які зазвичай використовуються для отримання викупу, або для попередження користувачів, які отримують ці вкладення електронною поштою. Хорошою відправною точкою є створення двох правил:

Попереджати користувачів перед відкриттям файлових вкладень Office, що включають макроси. Вимагання може бути приховано всередині макросів, тому користувач отримає попередження не відкривати ці файли від незнайомих йому людей.

Блокувати типи файлів, які можуть містити вимагання або інший шкідливий код. Почнемо з загального списку виконуваних файлів (наведеного в таблиці нижче). Якщо ваша організація використовує будь-який з цих типів виконуваних файлів, і ви очікуєте, що вони будуть відправлені електронною поштою, додайте їх в попереднє правило (попередьте користувачів).

Блокувати типи файлів, які можуть містити програму для атаки або інший шкідливий код. Почнемо з загального списку виконуваних файлів (перерахованих у наведеній нижче таблиці). Якщо ваша організація використовує будь-який з цих типів виконуваних файлів і передбачається, що вони будуть відправлені в електронному листі, додайте їх до попереднього правила (попередьте користувачів).

Щоб створити правило поштового потоку, перегляньте коротке навчальне відео або виконайте наступні дії:

- Перейдіть в Центр адміністрування Exchange.

- В категорії Поштова скринька виберіть Правила.

- Виберіть +, а потім Створіть нове правило.

- У нижній частині діалогового вікна виберіть ****, щоб побачити повний набір параметрів.

- Застосуйте параметри, зазначені в наступній таблиці, для кожного правила. Залиште інші параметри за замовчуванням, якщо не хочете змінити їх.

- Натисніть кнопку Зберегти.

| Параметр | Попередження користувачів перед відкриттям вкладень файлів Office | Блокування типів файлів, які можуть містити програму для атаки або інший шкідливий код |

| Ім’я | Правило захисту від крадіжки: попереджати користувачів | Правило захисту від крадіжки: блокувати типи файлів |

| Застосовувати це правило, якщо … | Будь-яке вкладення … збіг розширень файлів … | Будь-яке вкладення … збіг розширень файлів … |

| Вказівка слів або фраз | Додайте наступні типи файлів: dotm, docm, xlsm, sltm, xla, xlam, xll, pptm, potm, ppam, ppsm, sldm |

Додайте наступні типи файлів: ade, adp, ani, bas, bat, chm, cmd, com, cpl, crt, hlp, ht, hta, inf, ins, isp, job, js, jse, lnk, mda, mdb, mde, mdz, msc, msi, msp, mst, pcd, reg, scr, sct, shs, url, vb, vbe, vbs, wsc, wsf, wsh, exe, pif |

| Виконайте такі дії … | Сповіщення одержувача повідомленням | Блокування повідомлення … відхилити повідомлення і включити пояснення |

| Надання тексту повідомлення | Не відкривайте ці типи файлів, якщо ви не чекали їх, так як файли можуть містити шкідливий код і те, що ви знаєте відправника не є гарантією безпеки |

Порада

Ви також можете додати файли, які мають бути заблоковані, в список захисту від шкідливих програм на Кроці 4.

Додаткові відомості див. У зазначених нижче статтях.

6:Припинення автоматичного пересилання електронної пошти

Хакери, які отримали доступ до поштової скриньки користувача, можуть виконати фільтрацію пошти, налаштувавши поштову скриньку для автоматичного пересилання електронної пошти. Це може статися навіть без відома користувача. Ви можете запобігти цьому, налаштувавши правила поштового потоку.

Щоб створити правила поштового потоку, виконайте наступні дії:

- Перейдіть в Центр адміністрування Exchange.

- В категорії “Поштова скринька” виберіть “Правила“.

- Виберіть +, а потім Створіть нове правило.

- Щоб переглянути повний набір параметрів в нижній частині діалогового вікна виберіть пункт Додаткові параметри.

- Застосуйте параметри, зазначені в таблиці нижче. Залиште інші параметри за замовчуванням, якщо не хочете змінити їх.

- Натисніть кнопку Зберегти.

| Параметр | Попередження користувачів перед відкриттям вкладень файлів Office |

| Ім’я | Заборона автоматичного пересилання електронної пошти на зовнішні домени |

| Застосовувати це правило, якщо … | Відправник … є зовнішнім / внутрішнім … всередині організації |

| Додавання умови | Властивості повідомлення … Вкажіть тип повідомлення … Автоматична пересилання |

| Виконайте наступні дії… | Блокування повідомлення … відхилити повідомлення і включити пояснення |

| Надання тексту повідомлення | Автоматична переадресація електронної пошти за переділами організації заборонена з міркувань безпеки |

7:Використання шифрування повідомлень Office

Шифрування повідомлень Office включено в Microsoft 365 – воно вже налаштоване. За допомогою шифрування повідомлень Office ваша організація може відправляти і отримувати повідомлення електронної пошти між людьми в організації і за її межами. Шифрування повідомлень Office 365 працює з Outlook.com, Yahoo !, Gmail та іншими поштовими службами і допомагає гарантувати, що тільки передбачувані одержувачі можуть переглядати вміст повідомлення.

Шифрування повідомлень Office надає два варіанти захисту при відправці пошти:

- Не пересилати

- Шифрувати

Ваша організація може налаштувати додаткові параметри, які додають мітку до електронної пошти, наприклад “конфіденційно”.

Відправка захищеного електронного листа

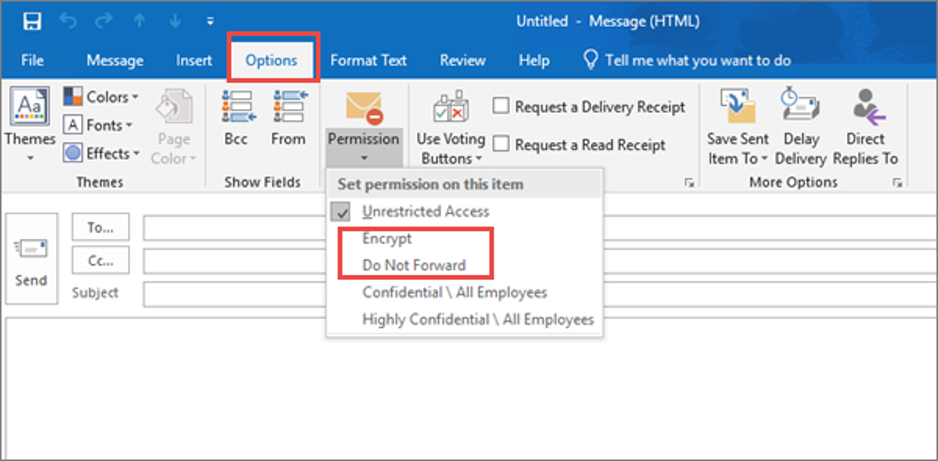

В десктопній версії Outlook виберіть Параметри в повідомленні електронної пошти, а потім виберіть Дозволи.

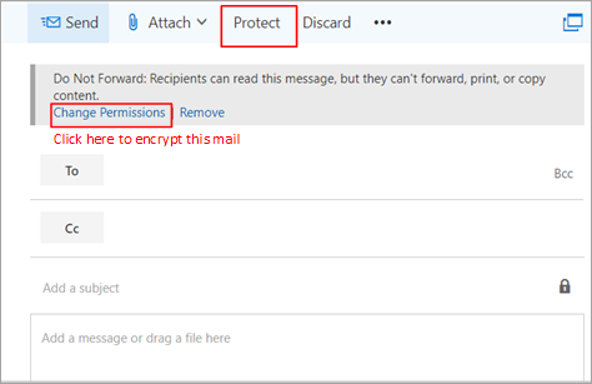

У Outlook.com в листі виберіть Захист. За замовчуванням захист Не пересилати. Щоб зробити це шифруванням, виберіть команду Змінити дозволи> Шифрування.

Отримання зашифрованого повідомлення електронної пошти

Якщо у одержувачів є Outlook 2013 або Outlook 2016, а також обліковий запис електронної пошти Office 365, вони побачать попередження про обмежені дозволи елементу для читання. Після відкриття повідомлення одержувач може переглядати повідомлення, як і будь-що інше.

Якщо одержувач використовує інший поштовий клієнт або обліковий запис електронної пошти, наприклад Gmail або Yahoo, він побачить посилання, яке дозволить йому або виконати вхід, щоб прочитати повідомлення електронної пошти, або запросити одноразовий пароль для перегляду повідомлення в веб-браузері. Якщо користувач не отримав повідомлення, попросіть його перевірити папку небажаної пошти або спаму.

Додаткові відомості див. в статті Відправка, перегляд і відповідь на зашифровані повідомлення в Outlook для комп’ютера.

8: Захист електронної пошти від фішингових атак

Якщо ви налаштували один або кілька доменів користувача для середовища Office 365 або Microsoft 365, ви можете налаштувати цільовий захист від фішингу. Захист від фішингу ATP, що входить до складу Office 365 Advanced Threat Protection, може допомогти захистити вашу організацію від фішингових атак на основі наслідування та інших атак. Якщо ви не налаштували домен користувача, вам не потрібно це робити.

Microsoft рекомендує почати роботу з цим захистом, створивши політику захисту найбільш важливих користувачів та вашого домену користувача.

Щоб створити політику захисту від фішингу ATP, ознайомтеся з коротким відеороликом або виконайте наступні дії:

- Перейдіть за посиланням https://protection.office.com.

- У центрі безпеки та відповідності вимогам Office 365 в області навігації зліва в розділі Керування загрозами виберіть пункт Політика.

- На сторінці Політика виберіть Захист від фішингу ATP.

- На сторінці Захист від фішингу виберіть + Створити. Відкриється асистент, в якому описується визначення політики захисту від фішингу.

- У наведеній нижче таблиці вкажіть ім’я, опис і параметри політики, як рекомендується. Додаткові відомості див.в статті Додаткові відомості про параметри політики захисту від фішингу ATP.

-

Після перегляду параметрів виберіть Створити цю політику Зберегти, якщо це необхідно.

| | | Налаштування або опція | Рекомендоване налаштування

| ім’я

| Домен і найбільш цінні співробітники кампанії

| | опис

| Переконайтеся, що більшість важливих співробітників і наш домен не видавали себе за інших.

| | Додавання користувачів для захисту

| Натисніть + Додати умову, Одержувач – Введіть імена користувачів або введіть адресу електронної пошти кандидата, керівника кампанії та інших важливих співробітників. Ви можете додати до 20 внутрішніх і зовнішніх адрес, які необхідно захистити.

| | Додавання доменів для захисту

| Виберіть + Додати умову, Домен одержувача … Введіть домен користувача, пов’язаний з підпискою на Microsoft 365, якщо він встановлений. Можна ввести декілька доменів ..

| | вибір дій

| Якщо електронне повідомлення відправляється самозваним користувачем: виберіть “Переспрямувати повідомлення на іншу адресу електронної пошти”, а потім введіть адресу електронної пошти адміністратора безпеки, наприклад, securityadmin@contoso.com. Якщо електронне повідомлення відправляється під виглядом домену: виберіть переміщення повідомлення в карантин.

| | Аналітика поштових скриньок

| За замовчуванням при створенні нової політики захисту від фішингу вибирається аналітика поштових скриньок. Для досягнення найкращих результатів залиште значення Увімкнути.

| | Додавання надійних відправників і доменів

| Для цього прикладу не слід встановлювати обмеження.

| | застосовується до

| Додати довірених відправників і домениВиберіть Домен одержувача. Під будь-яким з них виберіть Вибрати. Виберіть + Додати. Встановіть прапорець поруч з ім’ям домена, наприклад, contoso.com, в списку, а потім виберіть Додати. Виберіть Готово. |

Додаткові відомості див. У статті Налаштування політик захисту від фішингу для Office 365 ATP

9: Захист від шкідливих вкладень і файлів з безпечними вкладеннями ATP

Користувачі регулярно відправляють, отримують і спільно використовують такі вкладення як, документи, презентації, електронні таблиці та багато іншого. Не завжди просто визначити, чи є вкладення безпечним або шкідливим, просто глянувши на повідомлення електронної пошти. Office 365 Advanced Threat Protection включає захист від безпечних вкладень ATP, але цей захист не включено за замовчуванням. Рекомендується створити нове правило, щоб почати його використовувати. Цей захист поширюється на файли в SharePoint, OneDrive і Microsoft Teams.

Щоб створити політику безпечних вкладень ATP, перегляньте короткий навчальний відеоролик або виконайте наступні дії:

- Перейдіть до https://protection.office.com облікового запису адміністратора і увійдіть в нього.

- У центрі безпеки і відповідності вимогам Office 365 в області навігації зліва в розділі Керування загрозами виберіть пункт Політика.

- На сторінці Політика виберіть Безпечні вкладення ATP.

- На сторінці безпечні вкладення застосовуйте цей захист повсюдно, встановивши прапорець Включити ATP для SharePoint, OneDrive і Microsoft Teams.

- Виберіть +, щоб створити нову політику.

- Застосуйте параметри, зазначені в таблиці нижче.

- Після перегляду параметрів виберіть Створити цю політику Зберегти, якщо це необхідно.

| | | Налаштування або опція | Рекомендоване налаштування

| | ім’я

| Блокування поточних і майбутніх повідомлень електронної пошти з виявленими шкідливими програмами.

| | опис

| Блокування поточної і майбутньої електронної пошти і вкладень з виявленими шкідливими програмами.

| Зберегти вкладення відповіді, отримані від невідомого шкідливого ПЗ

| Виберіть Блокувати – Блокування поточних і майбутніх повідомлень електронної пошти і вкладень з шкідливою програмою.

| | Перенаправлення вкладення при виявленні

| Включити перенаправлення (встановіть це поле) Введіть обліковий запис адміністратора або налаштування поштової скриньки для карантину. Застосуйте вищевказаний вибір, якщо сканування шкідливих програм на наявність вкладень завершилося або сталася помилка (встановіть це поле).

| | застосовується до

| Доменом одержувача є … Виберіть свій домен.

Додаткові відомості див. У статті Налаштування політик захисту від фішингу для Office 365 ATP.

10: Захист від фішингових атак за допомогою безпечних посилань ATP

Хакери іноді приховують шкідливі веб-сайти в посиланнях в повідомленнях електронної пошти або інших файлах. Office 365 ATP Safe Links (безпечні посилання ATP), що входить до складу Office 365 Advanced Threat Protection, допоможе захистити організацію, надавши час на перевірку веб-адрес (URL-адрес) в електронному листі та документах Office. Захист визначається політиками безпечних посилань ATP.

Рекомендується виконати наступні дії:

Змініть політику за замовчуванням, щоб збільшити рівень захисту.

Додати нову політику, призначену для всіх одержувачів в домені.

Щоб перейти до безпечного каналу ATP, перегляньте Короткий навчальний відеоролик або виконайте наступні дії:

- Перейдіть до https://protection.office.com облікового запису адміністратора та увійдіть в нього.

- У центрі безпеки і відповідності вимогам Office 365 в області навігації зліва в розділі Керування загрозами виберіть пункт Політика.

- На сторінці Політика виберіть Безпечні посилання ATP.

Щоб змінити політику за замовчуванням, виконайте такі дії.

- На сторінці “Безпечні посилання” в розділі Політики, які застосовуються до всієї організації виберіть політику За замовчуванням.

- У розділі Параметри, які застосовуються до вмісту, крім електронної пошти, виберіть Office 365 ProPlus, Office для iOS і Android.

- Натисніть кнопку Зберегти.

Щоб створити нову політику, призначену для всіх одержувачів у вашому домені, виконайте такі дії.

- На сторінці “безпечні посилання” в розділі Політики, які застосовуються до всієї організації виберіть + створення нової політики.

- Застосуйте параметри, наведені в наступній таблиці.

- Натисніть кнопку Зберегти.

| | | Налаштування або опція | Рекомендоване налаштування

| | ім’я

| Політика безпечних посилань для всіх одержувачів в домені

| | Вибір дії для невідомих потенційно шкідливих URL-адрес в повідомленнях

| Виберіть параметр On-URL-адреси будуть перезаписані і перевірятися за списком відомих шкідливих посилань, коли користувач клацає на посилання.

| | Використання безпечних вкладень для сканування завантаження контенту

| Встановіть цей прапорець.

| | застосовується до

| Доменом одержувача є … Виберіть свій домен.

|

Додаткові відомості див. у статті Office 365 ATP Safe Links.

Джерело Microsoft

З питань придбання продуктів Microsoft звертайтеся до наших фахівців 0 800 75-01-34 або sales@softico.ua