5 способів створити успішну програму управління вразливостями

Вступ

Більшість організацій розуміють, що створення ефективної програми управління вразливостями — це ключовий крок до побудови надійної системи кіберзахисту. Але з чого почати, як залучити команду та які інструменти обрати, щоб досягти реальних результатів?

Експерти

Holm Security

— провайдера Next-Gen Vulnerability Management Platform — діляться п’ятьма перевіреними кроками, які допоможуть компаніям будь-якого масштабу побудувати системний підхід до кіберстійкості.

1. Залучіть свою команду

Кібербезпека — це не лише справа ІТ-відділу. Важливо, щоб у процес управління вразливостями були залучені всі ключові підрозділи: безпека, розробка, DevOps, керівництво. Регулярні зустрічі, звіти про прогрес, відкритий обмін інформацією допоможуть підтримувати залученість і відповідальність усіх учасників.

Holm Security пропонує централізовану панель моніторингу, яка дозволяє залучати членів команди до процесу виявлення та усунення вразливостей у режимі реального часу.

2. Усвідомте, що це безперервний процес

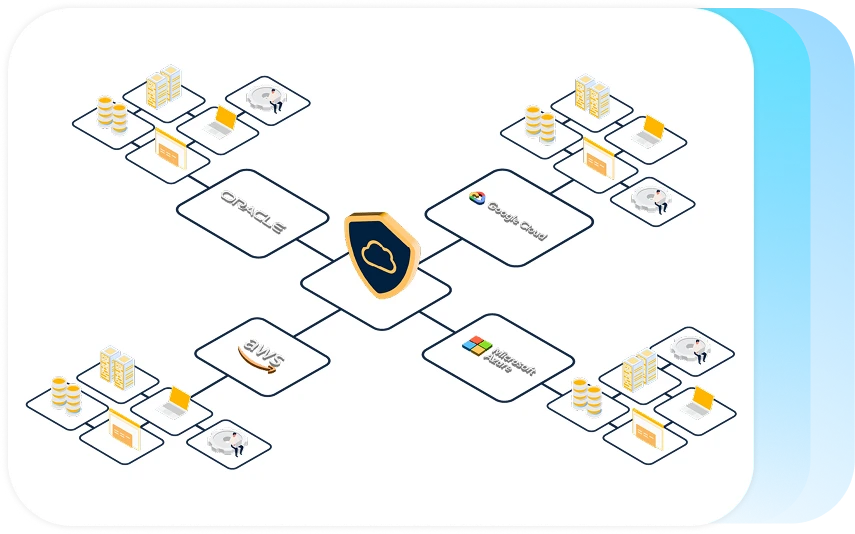

Кіберзагрози постійно змінюються, тому програма управління вразливостями має працювати безперервно. Організації, які проводять сканування лише кілька разів на рік, ризикують пропустити критичні загрози. Важливо налагодити циклічний процес: виявлення → оцінка → усунення → звітність. Рішення Holm Security дозволяє автоматизувати цей цикл завдяки постійному скануванню, інтеграції з хмарними сервісами та системами звітності.

3. Встановіть чіткі цілі та відстежуйте результати

Без вимірювання немає успіху. Визначте конкретні метрики:

• час на усунення вразливості;

• кількість критичних ризиків;

• динаміка покращення безпеки.

Використовуйте дашборди Holm Security для візуалізації прогресу, аналізу тенденцій і формування звітів для керівництва. Holm Security дає змогу відстежувати KPI кіберстійкості в єдиному вікні від інфраструктури до хмарних сервісів.

4. Перетворіть це на системний процес

Успішне управління вразливостями — це не разова акція, а частина культури компанії. Створіть політики, які описують, хто, коли і як має реагувати на нові загрози. Залучайте керівництво до формування пріоритетів, а безпекові команди до оцінки бізнес-ризиків.

Holm Security інтегрується з популярними ITSM та DevOps-платформами, що дозволяє перетворити усунення вразливостей на звичний робочий процес.

5. Оберіть правильну технологію

Останній, але найважливіший етап — вибір технологічного рішення, яке відповідає вашому масштабу, інфраструктурі та потребам.

Під час вибору зверніть увагу на:

• підтримку різних типів активів (сервера, IoT, хмари, користувачі);

• автоматизацію процесів;

• можливість формування звітів для керівництва;

• інтеграцію з SIEM, EDR та ITSM-системами.

Holm Security — платформа нового покоління, яка поєднує управління вразливостями, фішинг-симуляції та моніторинг зовнішньої поверхні атак (ASM) в єдиному рішенні.

Висновок

Побудова успішної програми управління вразливостями — це шлях, який починається з культури безпеки всередині команди та завершується впровадженням технологій, здатних масштабувати захист.

Holm Security допомагає компаніям у всьому світі, від банків і роздрібних мереж до державних установ, забезпечити повну видимість кіберризиків і перейти від реактивної моделі захисту до проактивної. Замовте безкоштовну демонстрацію Holm Security, щоб побачити, як платформа працює у вашій інфраструктурі.

Зв’язатися з нами

ТОВ “СОФТІКО”

Ми підберемо оптимальні рішення для вашого бізнесу та забезпечимо підтримку на кожному етапі.