Для України в умовах війни питання кібербезпеки остаточно вийшло на передній план. За даними порталу урядової команди CERT-UA протягом 2022 року було зареєстровано 2 100 кіберінцидентів та кібератак. Найчастіше зловмисники атакували державний та енергетичний сектори. Окрім того, ворожі хакери активно атакували логістичний, телеком, комерційний та оборонний сектори.

Примітка! Зазвичай, коли підприємці уявляють кібератаку вважають, що ціллю атаки може бути лише великий бізнес, але тенденції останніх років показують зростання уваги зловмисників до малого та середнього бізнесу, разом зі збільшенням загальної кількості кібератак.

Згідно даних Embroker, 43% кібератак у світі були спрямовані проти малого та середнього бізнесу. Найбільш поширеними для них стали атаки:

- Фішинг/Соціальна інженерія 57%

- Скомпрометовані/вкрадені пристрої 33%

- Викрадення облікових записів 30%

Серед усіх векторів кібератак використання крадених даних облікових записів посідає своє заслужене перше місце у всьому світі. Згідно даних звіту DBIR за 2023 рік, більше 40% успішних кібератак (Security Breaches) були проведені з використанням вкрадених облікових записів. Методи крадіжки облікових записів можуть бути різними. Найпопулярнішими методами залишаються фішинг/соціальна інженерія (Phishing/Social Engineering) та атаки грубою силою (Brute Force), як правило через свою простоту та ефективність. Більш просунуті атаки вимагають більших знань, можливостей та ретельнішої підготовки.

Ціллю соціальної інженерії є найслабша ланка захисту будь-якої інформаційної системи – людина (співробітник). Мета цього методу змусити людину виконати певні дії, які вигідні зловмиснику. Класичним прикладом соціальної інженерії є дзвінок від особи, яка представляється співробітником служби безпеки організації та просить повідомити свої дані облікового запису, банківської карти, вимкнути тимчасово програмний захист, тощо. Фішинг є підвидом соціальної інженерії, при якому жертві приходить повідомлення на пошту чи месенджер з проханням повідомити свої облікові дані, натиснути на посилання чи завантажити певний шкідливий файл.

Атаки грубою силою спрямовані на перебір усіх можливих комбінацій пароля користувача з знаходженням необхідної комбінації. Зазвичай цій атаці піддаються слабкі паролі, які мають малу довжину і складаються суто з літер, в тому числі й послідовностей слів, або цифр.

Отримавши доступ до системи, навіть як користувач, нападник може виконати маніпуляції над даними або встановити шкідливе програмне забезпечення (ШПЗ), яке у свою чергу може бути використане для збільшення шкоди від атаки. Більший інтерес нападники мають до так званих привілейованих користувачів – облікових записів з широким або повним доступом до інформаційної системи, її налаштувань та інформації на ній. Адже чим більше доступу тим більше можливостей до обходу захисту системи зокрема та злочинних дій загалом.

Розглянуті загрози вимагають впровадження захисту для облікових записів. PAM (Priviledged Access Management) – це рішення для захисту ідентичностей (облікових записів), яке дає змогу відстежувати та виявляти несанкціонований привілейований доступ до важливих ресурсів, а також запобігати йому. Типове рішення реалізує:

- Автоматичне керування паролями.

- Багатофакторну автентифікацію.

- Автоматизація дій над обліковими записами.

- Звітність та моніторинг сеансів.

- Можливість впровадження принципу мінімальних привілеїв.

- Надійний віддалений доступ до ресурсів компанії.

Зважаючи на цей контекст, перейдемо тепер до опису можливостей Senhasegura та як цей продукт може вплинути на ваш бізнес.

Senhasegura – це модульне PAM рішення, яке розроблялося з метою в повному обсязі вдовольнити потреби захисту та управління облікових записів, а також закрити суміжні питання, які виникають при експлуатації подібної системи.

Основні модулі Senhasegura:

- PAM Core

- PEDM

- DOMUM

- Certificate manager

- DevSecOps (DSM)

У системі для захисту даних використовуються бібліотеки та програми з відкритим кодом для реалізації усіх необхідних криптографічних операцій. З метою забезпечення безпеки передавання даних між модулями самі дані шифруються з використанням протоколу SSL. Паролі для доступу до самого сервісу Senhasegura шифруються з використанням алгоритму SHA-256. Також для доступу до консолі сенхасегури можна увімкнути двофакторну автентифікацію, використавши популярні засоби автентифікації, як наприклад Google Authenticator.

Давайте розглянемо кожен модуль більш детально.

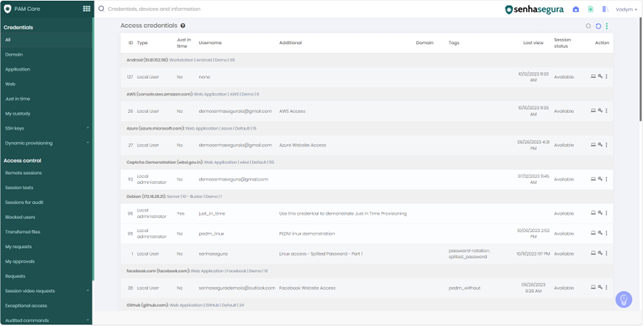

PAM Core, як можна зрозуміти з назви, відповідає за основний функціонал. Цей модуль дає змогу керувати паролями, проводити сесії на кінцевих точках, налаштувати двофакторну автентифікацію необхідну для сесій, реалізувати розмежування доступу з принципом найменших привілеїв і проводити моніторинг/аудит сесій виконаних через сервер рішення (сесії записуються у вигляді відео та логів команд).

Примітка! Варто зазначити, що вся інформація, яка зберігається на сервері Senhasegura (паролі, логіни, файли, сертифікати, API ключі, тощо) шифрується з використанням AES-256, без залежності від того, який це модуль, чи яку ви маєте ліцензію.

Іншими словами, PAM Core реалізує увесь мінімально необхідний функціонал сучасного PAM. Усі інші модулі доповнюють цей функціонал, з метою закрити усі суміжні питання використання подібного продукту.

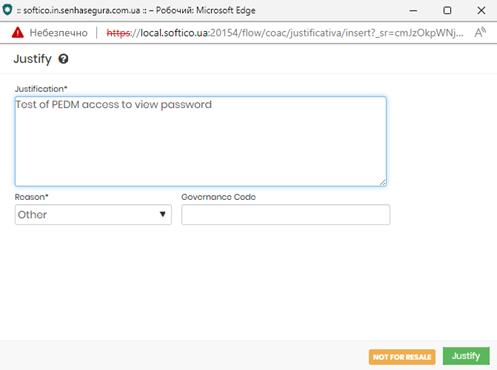

PEDM модуль, який надає можливість тимчасово збільшити власні привілеї. Цей модуль розділяє користувачів та апруверів (Approver). Коли користувач надсилає запит до системи на отримання додаткових привілеїв може виконуватись один з 3-х сценаріїв.

Перший, користувачу необхідно лише вказати причину і він отримує додаткові привілеї автоматично. Причину отримання привілеїв отримує зазначиней у налаштуваннях доступу користувач у вигляді листа на електронній пошті.

Другий, користувач надсилає запит з причиною і схвалити отримання привілеїв повинен апрувер, інший користувач з необхідним рівнем доступу або роллю. Повідомлення про запит апрувер отримує у самій системі у відповідному вкладенні модуля PAM Core.

Третій, користувач після запиту з причиною отримує привілеї через екстренний доступ, цей сценарій може бути одноразовим для користувача і отриманий доступ завжди обмежений у часі.

Яким сценарієм зможе скористатися користувач залежить від його налаштувань у його групі доступу. Для запиту на доступ необхідно заповнювати форму.

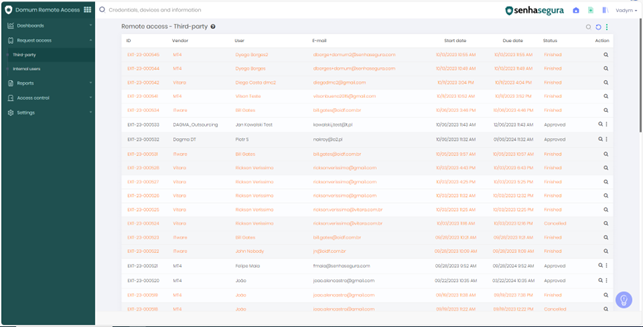

DOMUM – цей модуль реалізує віддалене захищене підключення до ресурсів компанії. Дозволяє надати доступ власним віддаленим співробітникам або співробітникам третіх компаній (як приклад технічної підтримки) поза локальною мережею компанії до її ресурсів, без необхідності налаштовувати ВПН тонель.

Процедура надання доступу наступна:

- На самому сервері налаштовується тимчасновий користувач, якому надається доступ до необхідних ресурсів.

- Цьому користувачу на електронну пошту приходить повідомлення з посиланням для отримання доступу.

- Перейшовши за посиланням, користувач налаштовує авторизацію.

- Після цього у своєму браузері користувач може розпочати віддалені сесії на наданих йому ресурсах.

- Під час сесії вона записується, а дані передані під час сесії шифруються. Сам сервер виконує роль посередника напротязі сесії.

При передачі даних (команд) використовується протокол SSL, з метою захисту цих даних.

Certificate Manager модуль, який дозволяє керувати усіма сертифікатами компанії, без залежності через що був згенерований сертифікат. Надає інструменти моніторингу стану сертифікатів, механізм автоматичної заміни та аналітику використання через готові дашборди. Сам модуль має інтеграції з провідними центрами сертифікації, через які може надсилати запити на створення нових сертифікатів.

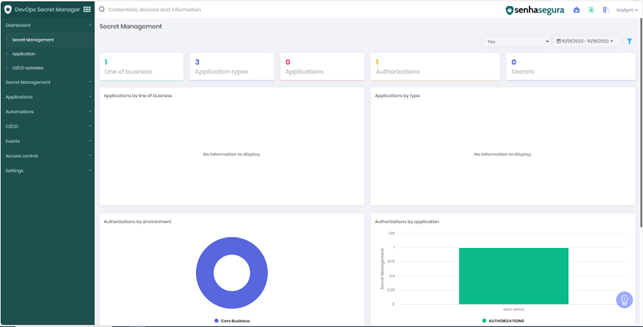

DevSecOps(DSM) модуль менеджменту секретів у середовищі DevOps. Це середовище гнучке і постійно змінюване. Senhasegura дає змогу значно легше керувати секретами та доступом у цьому середовищі. Має змогу моніторити стан сертифікатів та автоматично оновлювати їх за необхідності.

Окрім основних також наявні й додаткові модулі. Серед них можна виділити:

- Password Manager

- Task Manager

- Discovery module

Функціонал менеджера паролів реалізує модуль Password Manager, який знаходиться у однойменному вкладенні. Менеджер паролів – це термін, яким описується програма, яка здатна генерувати складні для взлому паролі, зберігати їх у собі в захищеному (зашифрованому AES 256) середовищі та використовувати для входу у різні продукти. В Senhasegura функціонал той самий, але у комплексі цілого рішення. Рішення здатне у собі зберігати дані для входу та виконувати вхід, як до операційних систем, так і до програм чи сервісів.

У самому вкладенні можна зберігати особисті паролі, доступу до яких не буде без згоди самого користувача.

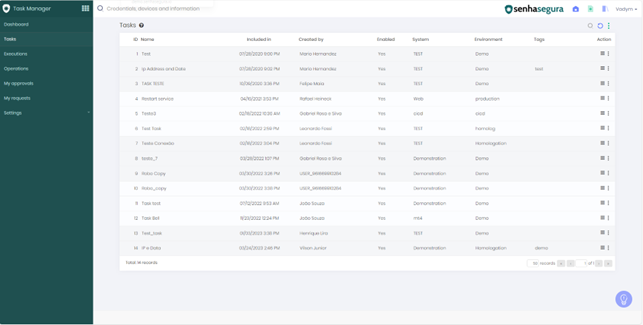

В окреме вкладення винесений Task Manager. У цьому вкладенні можна налаштувати автоматичні віддалені дії над обліковими записами. Наприклад, можна налаштувати автоматичну заміну пароля, віддалено створювати нових користувачів кінцевої точки, тощо.

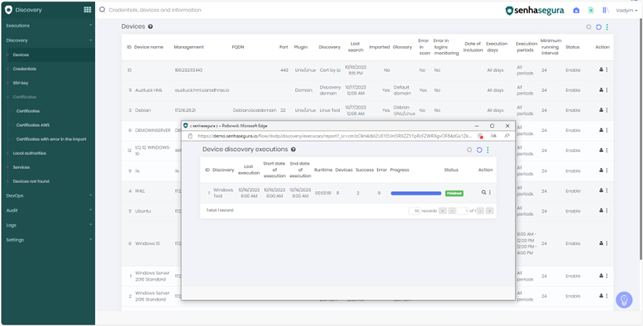

Discovery модуль дає змогу через пошук знаходити кінцеві точки вказуючи їх IP адреси. Також рішення здатне знаходити на точках сертифікати, відповідні облікові записи (якщо для пошуку надати системі обліковий запис з правами адміністратора), ключі SSH, тощо. Знайдені дані є можливість автоматично або в ручну після пошуку додати до системи Senhasegura. Сам модуль допомагає значно скоротити час розгортання продукту.

Стрімкий розвиток та поширення інформаційних технологій викликав появу нових загроз. Разом із цим кількість кіберзлочинів/кібератак у світі з кожним роком зростає і все частіше зловмисники звертають увагу на малий та середній бізнес. Для України питання забезпечення кібербезпеки стало як ніколи актуальним з огляду на повномасштабну російську агресію, яка відбувається і в кіберпросторі.

Нові загрози вимагають впровадження нових технологій та методів захисту. Система керування привілейованим доступом (PAM) надасть змогу захистити ваш бізнес від найбільш популярного шляху здійснення кібератак – крадіжки облікових записів.

Senhasegura – це потужне модульне PAM рішення покликане забезпечити сучасний захист та видимість використання облікових записів. З цим рішенням підприємства можуть бути впевненими у тому що користувачі мають доступ до системи лише у необхідному обсязі, привілейований доступ надається лише тим хто його потребує і водночас інформаційна система захищена від руйнівних атак, які можуть призвести до краху бізнесу.

У разі виникнення додаткових питань, будь ласка, звертайтесь за електронною адресою sales@softico.ua або за телефоном +380 (44) 383 4410.