Как хакеры видят вашу компанию: управление внешними рисками с Bitdefender EASM

Содержание

Большинство компаний уверены, что защищают «официальные сайты» и свою инфраструктуру, но реальная «картина из интернета» гораздо шире: старые поддомены, тестовая CRM, открытый RDP или забытый облачный бакет — именно это и видит хакер. Ваша внешняя поверхность атаки всегда больше, чем вы думаете.

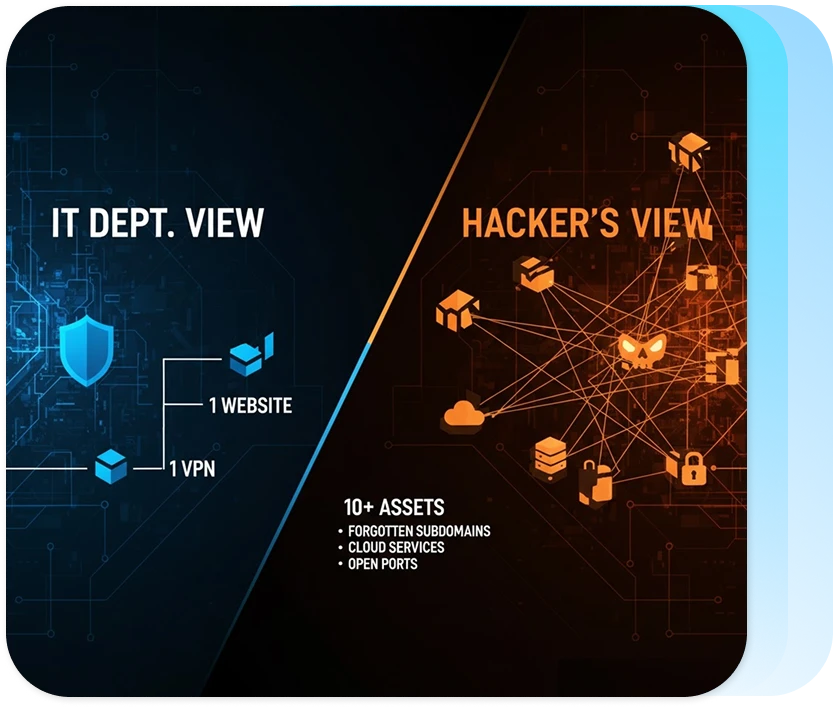

Когда IT-директор думает об инфраструктуре, он видит чёткую схему: вот наш официальный сайт, вот почтовый сервер, вот VPN-шлюз для удалённых сотрудников. Всё под контролем, всё защищено файрволом.

Когда хакер смотрит на ту же компанию, он видит совсем другую картину: забытый поддомен test.company.com со старой версией WordPress, тестовую CRM-систему с паролем «admin/admin», открытый RDP-порт на сервере бухгалтерии и облачное хранилище (bucket) с публичным доступом, где лежат бэкапы.

Давайте разберёмся, что на самом деле видит хакер, почему этот «внешний периметр» бесконтрольно растёт и как решение Bitdefender EASM помогает автоматически выявлять и закрывать эти риски.

Что на самом деле видно о вашей компании из интернета

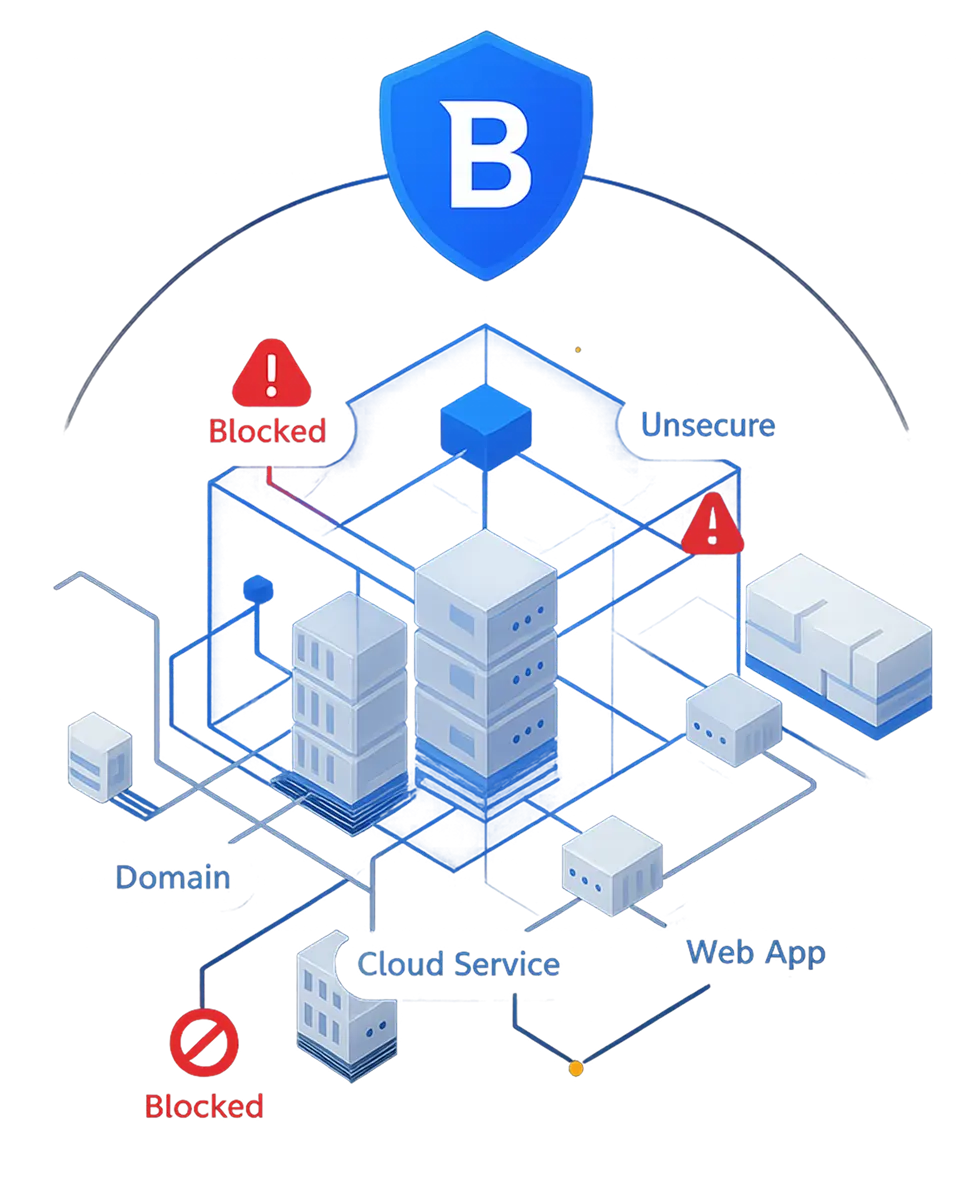

Внешняя поверхность атаки (External Attack Surface) — это совокупность всех ваших цифровых активов, которые доступны любому пользователю из интернета. Это не только то, что вы сознательно публиковали, но и то, что «случайно» оказалось доступным извне:

- ДОМЕНЫ И ПОДДОМЕНЫ: Не только company.com, но и blog.company.com, promo2023.company.ua, dev.partner.company.com и другие, о которых давно забыли.

- IP-АДРЕСА И ПОДСЕТИ: Все диапазоны, принадлежащие компании или ее хостинг-провайдеру.

- ВЕБ-СЕРВИСЫ И API: Панели администрирования, страницы входа, внутренние интерфейсы, которые не должны были быть публичными.

- ОТКРЫТЫЕ ПОРТЫ И УЯЗВИМЫЕ СЛУЖБЫ: Тот самый RDP, SSH, FTP, Telnet, старые версии веб-серверов с известными уязвимостями.

- ОБЛАЧНЫЕ РЕСУРСЫ: Публично доступные S3 buckets, Azure blobs, конфигурационные файлы в репозиториях.

- УТЕЧКИ ДАННЫХ: Учетные записи сотрудников, API-ключи, попавшие на GitHub, pastebin или в утечки данных других сервисов.

- СТОРОННИЕ СЕРВИСЫ: Различные чаты поддержки, аналитика, маркетинговые инструменты, подключенные к вашему домену и потенциально содержащие собственные уязвимости (атаки через подрядчиков).

Именно с этого начинается большинство современных атак — хакер анализирует всё, что реально доступно извне.

Почему ваш внешний периметр растёт, а вы этого не замечаете

Раньше управление периметром организации было простым: один офис, один интернет-канал, один файловый сервер. Сегодня инфраструктура стала гибридной, распределённой и хаотичной.

- ГИБРИДНАЯ РАБОТА И SAAS: Сотрудники работают из дома, подключают личные устройства, используют десятки облачных сервисов (Slack, Trello, Google Workspace), которые находятся вне контроля IT.

- ТЕНЕВАЯ ИНФРАСТРУКТУРА (SHADOW IT): Маркетинговый отдел решает быстро запустить промо-сайт. Они не ждут IT, а просто покупают хостинг и разворачивают WordPress. Сайт не обновляется и через полгода становится точкой входа для атак.

- МИГРАЦИЯ В ОБЛАКО: «Быстро поднять» виртуальную машину в Azure или AWS — дело нескольких минут. Так же быстро можно ошибиться в настройках безопасности, оставив базу данных открытой для всего мира.

- ТЕСТОВЫЕ СРЕДЫ: Разработчики создают копию рабочего сайта для тестирования. После завершения работ о ней забывают, но она остаётся онлайн, с полным набором данных и, возможно, отключёнными модулями безопасности.

- ЧЕЛОВЕЧЕСКИЙ ФАКТОР: Классическая ситуация — «сделаем быстро, потом закроем». Системный администратор открывает порт для подрядчика, забывает его закрыть, и этот порт «живёт» месяцами.

- СЛИЯНИЯ И ПОГЛОЩЕНИЯ: Ваша компания покупает другую. Вместе с её активами вы наследуете всю её инфраструктуру со всеми уязвимостями и «теневыми» сервисами.

Хакера не интересуют ваши внутренние процессы или согласования. Он видит конечный результат — открытый порт или уязвимый сервис. И он обязательно попытается этим воспользоваться.

Как хакер смотрит на вашу инфраструктуру

Чтобы понять ценность EASM, стоит пройти типичный путь злоумышленника, который проводит разведку против вашей компании.

ШАГ 1. Сбор доменов и IP. Хакер использует автоматизированные инструменты, чтобы найти все домены, связанные с вашим брендом. Он анализирует DNS-записи (A, MX, CNAME, TXT), историю SSL-сертификатов (Certificate Transparency logs).

ШАГ 2. Сканирование активов. Найдя список IP-адресов и доменов, он начинает их массовое сканирование. Цель — найти открытые порты, определить версии программного обеспечения (веб-серверы, CMS, почтовые службы).

ШАГ 3. Поиск уязвимостей. На этом этапе он сравнивает найденные версии ПО с публичными базами уязвимостей (CVE). «Ага, этот blog.company.com работает на WordPress 5.1, для которого есть известный эксплойт. Отлично». Или: «Тут открыт SMB-порт — попробуем подобрать пароль».

ШАГ 4. Анализ цепочки поставок. Злоумышленник смотрит, какие сторонние сервисы вы используете. «Они используют X_support_chat. Есть ли уязвимости у этого подрядчика, которые дадут мне доступ к их данным?» Это и есть атаки через подрядчиков.

ШАГ 5. Выбор цели и ожидание. Хакеры выбирают самый простой путь. Они могут найти уязвимость и просто ждать, зная, что компания не ведёт непрерывный мониторинг. Рано или поздно наступит удачный момент для атаки.

Именно так, шаг за шагом, работают и системы класса External Attack Surface Management — только они делают это на вашей стороне, чтобы вы узнали о проблеме первыми.

Хотите посмотреть, что о вас видно

прямо сейчас?

Оставьте контакты — покажем демо Bitdefender EASM на вашем домене: какие сервисы открыты, какие риски существуют и что стоит закрыть в первую очередь.

ПОЛУЧИТЬ ДЕМО EASM

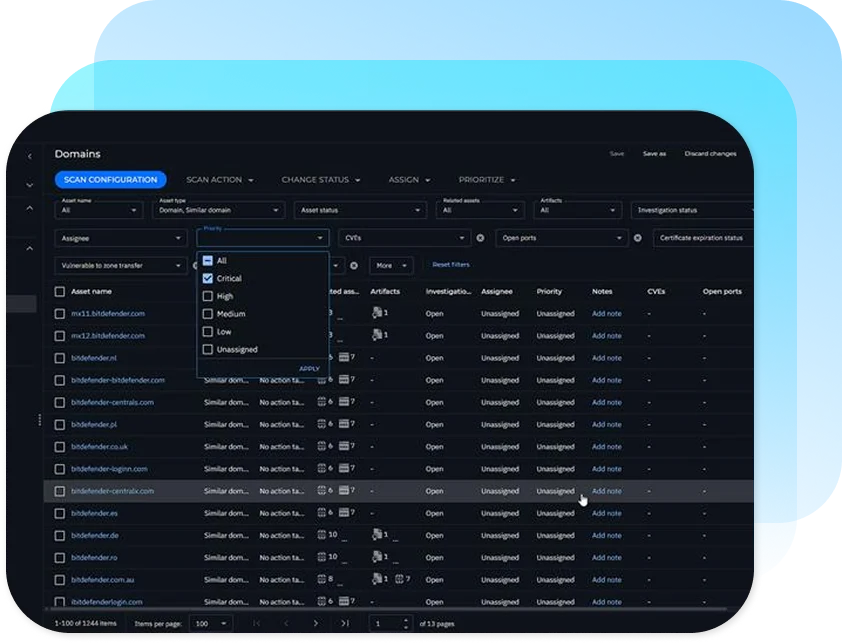

Bitdefender EASM — взгляд на компанию глазами атакующего

Bitdefender EASM — это модуль в составе GravityZone, который автоматически обнаруживает всё, что связано с вашим брендом и доступно из интернета. Решение автоматизирует весь процесс хакерской разведки и представляет его вам в виде чётких, приоритизированных данных. Это не просто сканер, а полноценная система управления внешними рисками.

Вот что он делает:

Автоматическое обнаружение внешних активов

Вы указываете системе только основной домен. Далее она самостоятельно обнаруживает все связанные активы: домены, поддомены, IP-адреса, облачные сервисы, тестовые среды и утечки данных, связанные с брендом.

Выявление уязвимостей и ошибок конфигурации

EASM не просто находит активы, а сразу анализирует их состояние: устаревшее ПО, открытые порты, слабые SSL-сертификаты, открытые панели администрирования и другие типичные ошибки безопасности.

Приоритизация рисков

Вместо отчёта на сотни страниц EASM сразу показывает, какие проблемы являются критическими именно сейчас и какие из них реально могут быть использованы атакующими.

Мониторинг в режиме реального времени 24/7

EASM работает постоянно. Если появляется новый домен, сервис или «теневой» актив — система автоматически обнаруживает его и добавляет в карту рисков.

Интеграция с экосистемой Bitdefender

EASM работает совместно с другими решениями GravityZone, формируя единую картину внешних угроз и упрощая реагирование на риски.

Как это выглядит на практике

Представим типичный сценарий «до» и «после» внедрения EASM.

До EASM:

- Отдел маркетинга запускает новый промо-сайт promo.company.com на отдельном хостинге.

- Об этом никто не уведомляет IT-отдел.

- На сайте установлен плагин с уязвимостью.

- Через 3 месяца хакер находит этот сайт, эксплуатирует уязвимость, получает доступ к серверу и использует его для рассылки спама или атаки на основную инфраструктуру.

- IT-отдел узнаёт о проблеме, когда компания попадает в блоклисты или получает жалобы от клиентов. Ущерб уже нанесён.

С EASM:

- Отдел маркетинга запускает promo.company.com.

- Bitdefender EASM, который непрерывно мониторит бренд «company.com», в течение нескольких часов автоматически обнаруживает новый поддомен.

- Система сканирует его и мгновенно находит уязвимый плагин и ошибку конфигурации (открытый доступ к admin/wp-config.php).

- Риску сразу присваивается высокий приоритет.

- Команда безопасности получает уведомление в консоли GravityZone .

- Администратор связывается с маркетингом и закрывает уязвимость в тот же день.

- Атака не происходит. Проблема решена до того, как кто-то успел её использовать.

Это и есть проактивное управление внешними рисками: вы находите и закрываете свои «двери» раньше, чем кто-то попытается их открыть.

Почему EASM — это не то же самое, что раз в год сканировать инфраструктуру на уязвимости

Часть IT-специалистов может сказать: «У нас есть сканер уязвимостей (Nessus, Qualys и т. д.), мы проводим аудит раз в квартал». Это важно, но EASM решает принципиально другую задачу.

| Характеристика | Сканер уязвимостей | External Attack Surface Management (EASM) |

|---|---|---|

| Что сканирует? | Только то, что вы указали (известные IP, домены) | Всё, что удаётся обнаружить, связанное с вашим брендом (известное + неизвестное) |

| Основная задача | Глубина. Найти все CVE на известном сервере | Ширина. Найти все активы, о которых вы могли даже не знать |

| Фокус | Технические уязвимости | Бизнес-риски (Shadow IT, утечки данных, ошибки конфигурации) |

Сканер уязвимостей: вы сами задаёте список IP-адресов для проверки. Он анализирует только известные вам активы.

External Attack Surface Management (EASM): система самостоятельно находит активы, которые необходимо сканировать.

Она выявляет даже те ресурсы, о существовании которых вы могли не знать.

EASM не заменяет сканер уязвимостей — он его дополняет. EASM даёт вам полный и актуальный список всего, что реально доступно о вашей компании в интернете.

Хотите увидеть, как EASM работает на практике?

-

Риски, о которых вы не знаете, — самые опасные. Команда SOFTICO и Bitdefender EASM помогут пролить на них свет.

Мы предлагаем не просто презентацию, а практическую демонстрацию. Оставьте контакты, и мы покажем демо Bitdefender EASM на практике: как выглядят открытые сервисы, какие бывают риски и что стоит закрыть в первую очередь. Это самый быстрый способ увидеть свою компанию глазами хакера.

SOFTICO — официальный партнёр Bitdefender в Украине. Мы не только продаём лицензии, но и помогаем выбрать правильное решение, провести пилотный проект и интегрировать EASM в ваши процессы безопасности. Обращайтесь за консультацией по кибербезопасности.

Связаться с нами

ООО «СОФТИКО»

Мы подберем оптимальные решения для вашего бизнеса и обеспечим поддержку на каждом этапе.