5 способов создать успешную программу управления уязвимостями

Введение

Большинство организаций понимают, что создание эффективной программы управления уязвимостями — ключевой шаг к построению надёжной системы киберзащиты. Но с чего начать, как вовлечь команду и какие инструменты выбрать, чтобы добиться реальных результатов?

Эксперты

Holm Security

— провайдера Next-Gen Vulnerability Management Platform — делятся пятью проверенными шагами, которые помогают компаниям любого масштаба сформировать системный подход к киберустойчивости.

1. Привлеките свою команду

Кибербезопасность — это не только задача ИТ-отдела. Важно, чтобы в процесс управления уязвимостями были вовлечены все ключевые подразделения: безопасность, разработка, DevOps, руководство. Регулярные встречи, отчёты о прогрессе и открытый обмен информацией помогают поддерживать вовлечённость и ответственность всех участников.

Holm Security предлагает централизованную панель мониторинга, которая позволяет членам команды участвовать в процессе обнаружения и устранения уязвимостей в режиме реального времени.

2. Осознайте, что это непрерывный процесс

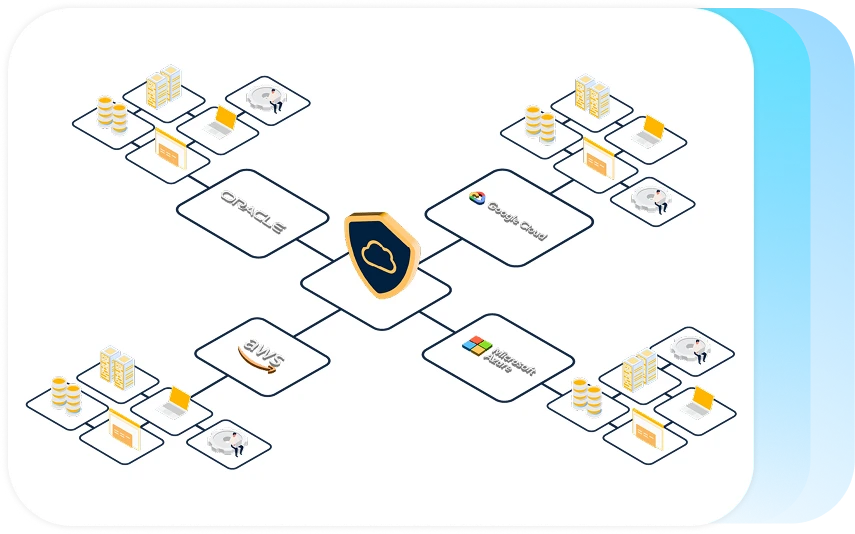

Киберугрозы постоянно меняются, поэтому программа управления уязвимостями должна работать на постоянной основе. Организации, которые проводят сканирование всего несколько раз в год, рискуют пропустить критические угрозы. Важно наладить цикличный процесс: обнаружение → оценка → устранение → отчётность. Платформа Holm Security позволяет автоматизировать этот цикл благодаря постоянному сканированию, интеграции с облачными сервисами и системами отчётности.

3. Установите чёткие цели и отслеживайте результаты

Без измерения нет успеха. Определите конкретные метрики:

• время устранения уязвимости,

• количество критических рисков,

• динамика улучшения уровня безопасности.

Используйте дашборды Holm Security для визуализации прогресса, анализа тенденций и подготовки отчётов для руководства. Holm Security позволяет отслеживать KPI киберустойчивости в едином окне — от инфраструктуры до облачных сервисов.

4. Превратите это в системный процесс

Успешное управление уязвимостями — это не разовая акция, а часть культуры компании. Создавайте политики, которые описывают, кто, когда и как должен реагировать на новые угрозы. Привлекайте руководство для формирования приоритетов, а команды безопасности — для оценки бизнес-рисков.

Holm Security интегрируется с популярными ITSM- и DevOps-платформами, что позволяет превратить устранение уязвимостей в привычный рабочий процесс.

5. Выберите правильную технологию

Последний, но самый важный этап — выбор технологического решения, которое соответствует вашему масштабу, инфраструктуре и потребностям.

При выборе обратите внимание на:

• поддержку разных типов активов (серверы, IoT, облака, пользователи);

• автоматизацию процессов;

• возможность формирования отчётов для руководства;

• интеграцию с SIEM, EDR и ITSM-системами.

Holm Security — европейская платформа нового поколения, которая объединяет управление уязвимостями, фишинг-симуляции и мониторинг внешней поверхности атак (ASM) в едином решении.

Вывод

Построение успешной программы управления уязвимостями — это путь, который начинается с культуры безопасности внутри команды и завершается внедрением технологий, способных масштабировать защиту.

Holm Security помогает компаниям по всему миру — от банков и розничных сетей до государственных учреждений — обеспечить полную видимость киберрисков и перейти от реактивной модели защиты к проактивной. Закажите бесплатную демонстрацию Holm Security, чтобы увидеть, как платформа работает в вашей инфраструктуре.

Связаться с нами

ООО «СОФТИКО»

Мы подберем оптимальные решения для вашего бизнеса и обеспечим поддержку на каждом этапе.