Компания ESET – лидер в области информационной безопасности – представляет анализ всех известных вредоносных фреймворков, которые используются для атак на физически изолированные сети. Такие сети физически изолированы от других в целях повышения безопасности. Именно поэтому эта практика используются в важных структурах, таких как системы промышленного управления трубопроводами и электросетями, а также системы голосования и системы SCADA.

Конечно, системы критической инфраструктуры представляют большой интерес для многих киберпреступников. Среди них есть и APT-группы, спонсируемые государствами. При проникновении в физически изолированную систему злоумышленники могут перехватить конфиденциальные данные, чтобы шпионить за странами и организациями.

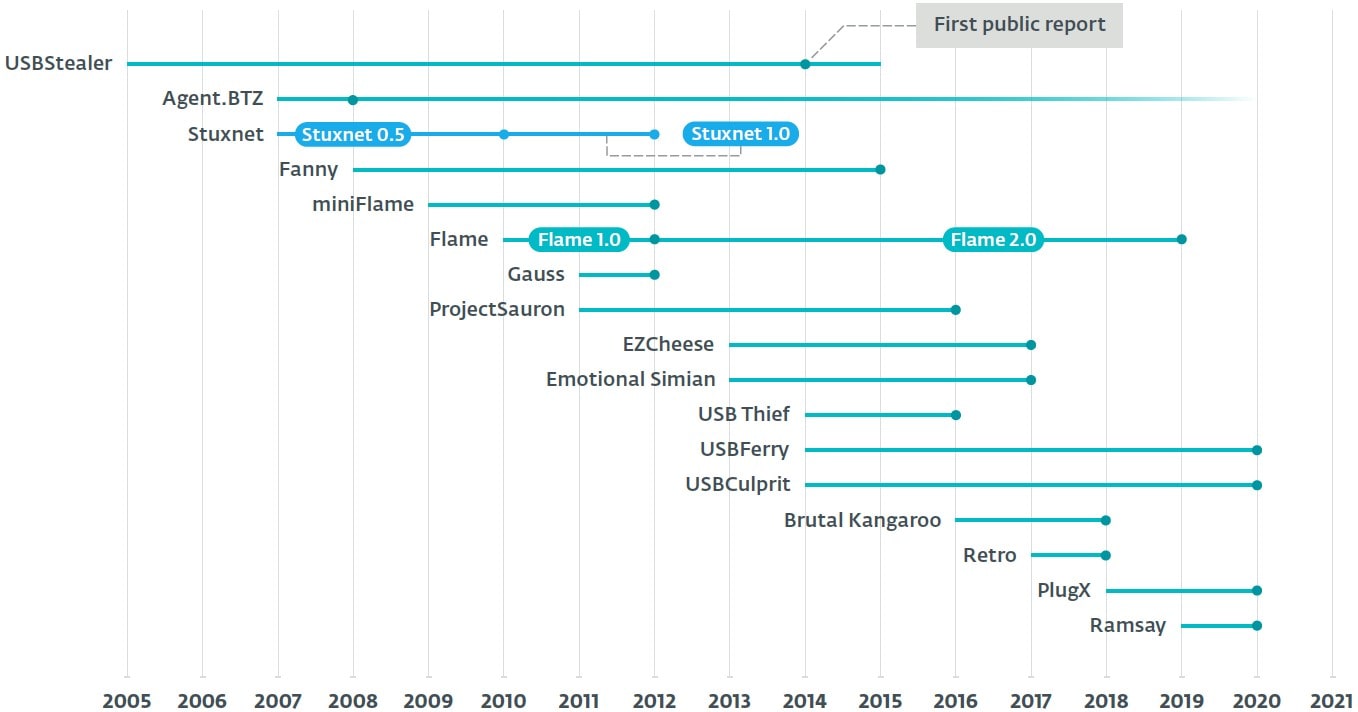

Только в первой половине 2020 года появилось 4 ранее неизвестных вредоносных фреймворка для проникновения в физически изолированные сети, после чего их общее количество достигло 17.

Рис. 1. Период деятельности известных фреймворков.

Используя общедоступные данные более 10 различных организаций и специальный анализ технических деталей, исследователи рассмотрели эти фреймворки для улучшения безопасности физически изолированных сетей и обнаружения атак в будущем. Специалисты ESET сравнили все известные алгоритмы, выполнив корреляцию образцов даже тех, которые были созданы 15 лет назад, и обнаружили основные их сходства.

«К сожалению, киберпреступникам удалось найти способы атаковать эти системы. В то время как физически изолированные сети становятся более распространенными, а организации интегрируют инновационные способы защиты своих систем, киберпреступники усовершенствуют свои навыки для выявления новых уязвимостей, которые можно использовать», ― комментируют исследователи ESET.

«Для организаций с критически важными информационными системами и секретной информацией потеря данных может нанести огромный ущерб. Потенциал этих фреймворков вызывает большую обеспокоенность. Результаты исследований показывают, что все фреймворки предназначены для шпионажа и все они используют USB-накопители как физическую среду для передачи данных вфизически изолированные сети и из них», ― добавляют исследователи ESET.

Обнаружив риски, специалисты ESET подготовили ряд советов, которые помогут обнаружить вредоносные фреймворки и защититься от них.

- Предотвращайте несанкционированный доступ к почте на подключенных хостах.Это может быть реализовано с помощью архитектуры изоляции браузера или электронной почты, где все действия с почтой выполняются в отдельной изолированной виртуальной среде.

- Отключайте USB-порты и удаляйте конфиденциальные данные из USB-накопителей.Физическое удаление или отключение USB-портов на всех системах в физически изолированных сетях является достаточно эффективной защитой. Хотя такие действия могут быть неприемлемы для некоторых организаций, следует ограничить использование USB-портов за исключением некоторых систем.

- Ограничивайте файлы на сменных устройствах.Некоторые методы, используемые для компрометации физически изолированных систем, предусматривают прямое исполнение файла. Этого можно избежать с помощью настройки соответствующих политик доступа к сменным хранилищам.

- Проводите регулярный анализ системы.Регулярный анализ физически изолированных систем для проверки их на наличие вредоносных фреймворков имеет важное значение для безопасности данных.

Следует отметить, что продукты для защиты рабочих станций способны обнаруживать и блокировать несколько классов эксплойтов, которые используют различные уязвимости. Поэтому использование таких решений является важным аспектом защиты систем.

«Поддержка полностью физически изолированной системы предоставляет преимущества дополнительной защиты. Однако, как и все другие механизмы безопасности, физически изолированные сети не могут помешать злоумышленникам использовать устаревшие системы или неосведомленность сотрудников», – комментируют исследователи ESET.

Источник ESET

По вопросам приобретения решений ESET обращайтесь к нашим специалистам +380 (44) 383 4410 или sales@softico.ua.