Фишинговые атаки часто служат первым этапом атаки, а заражение Ransomware – последним. Этот отчет анализирует обнаружения вредоносного ПО, полученные в ноябре 2023 года от статических систем защиты. Примечание: Обратите внимание, что в отчете учитывается только общее количество случаев атак, а не степень финансового ущерба. Злоумышленники, действующие по принципу “Opportunistic”, и некоторые группы Ransomware-as-a-Service (RaaS) составляют более высокий процент по сравнению с группами, которые более тщательно подходят к выбору своих целей, предпочитая количество атак, а не их качество.

Рассматривая эти данные, помните, что речь идет об обнаружении Ransomware, а не о заражении.

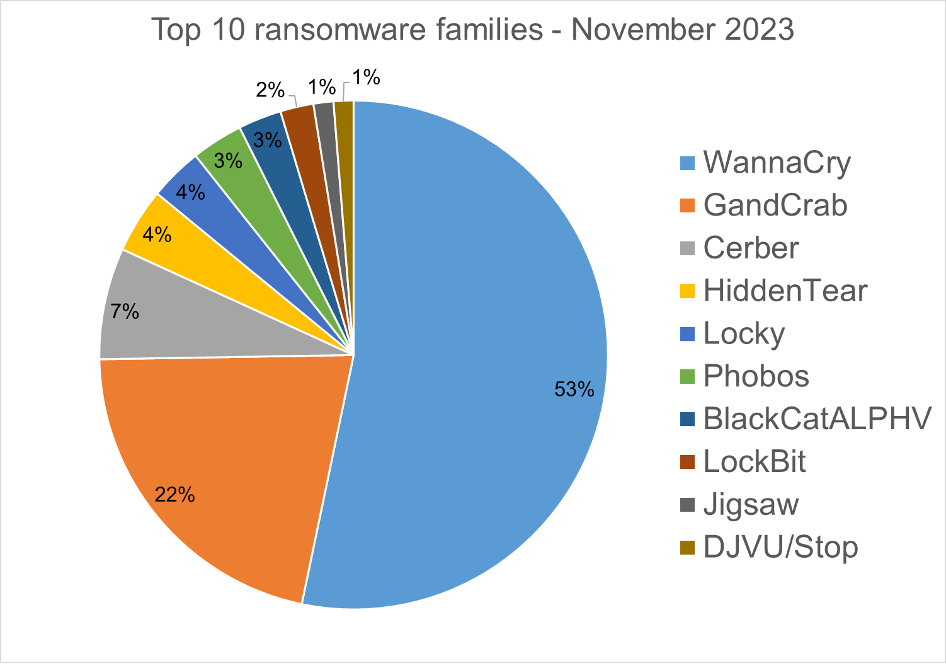

Топ-10 видов Ransomware

Специалисты компании Bitdefender проанализировали обнаруженные вредоносные программы с 1 по 30 ноября. Было выявлено 258 видов Ransomware. Количество обнаруженных Ransomware может меняться каждый месяц в зависимости от текущих кампаний Ransomware в разных странах.

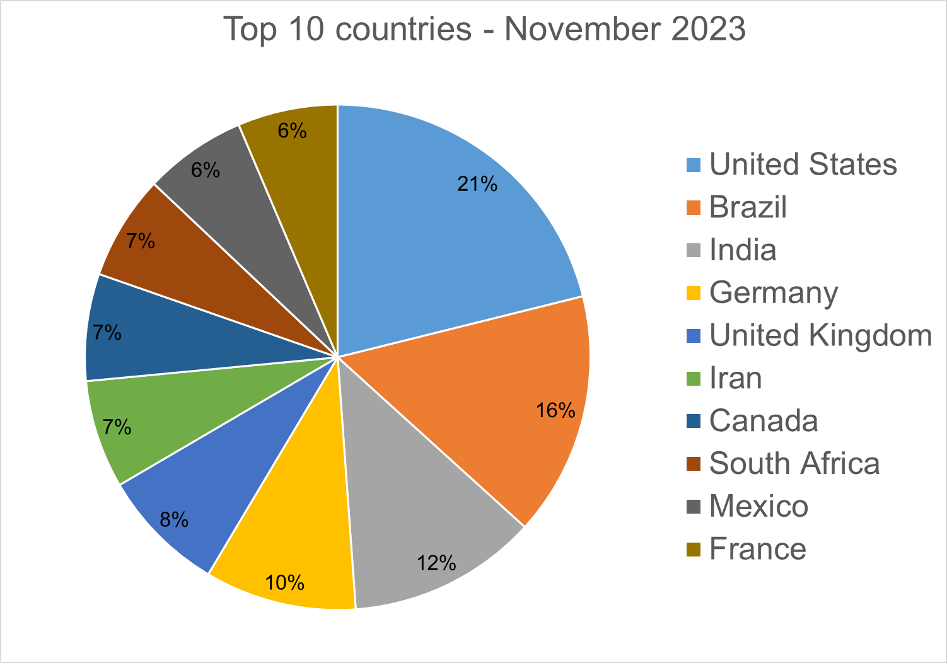

Топ-10 стран

Всего в этом месяце в базе данных были обнаружены программы-вымогатели из 143 стран. Ransomware продолжает оставаться угрозой, которая затрагивает практически весь мир. Ниже представлен список 10 стран, наиболее подверженных атакам Ransomware. Многие атаки Ransomware по-прежнему носят случайный характер, и размер совокупности зависит от количества обнаружений.

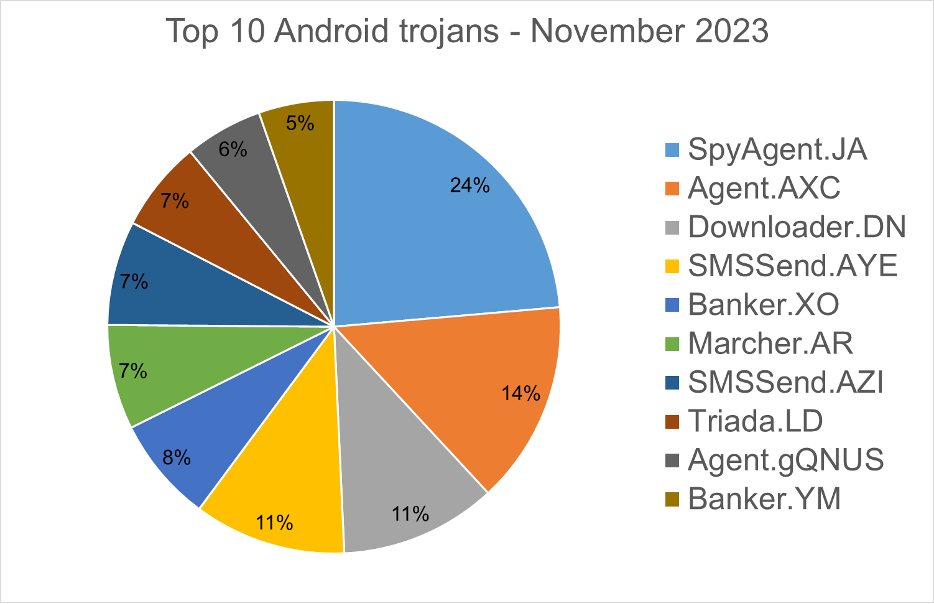

Трояны для Android

Ниже представлены 10 наиболее популярных троянских программ для Android, обнаруженных в телеметрии Bitdefender за ноябрь 2023 года.

SpyAgent.JA – вредоносная программа, которая собирает личные данные, например, сообщения и контакты пользователя, предоставляя доступ к камере и микрофону зараженного устройства. Это позволяет злоумышленникам тайно следить за зараженными пользователями.

Agent.AXC – Приложения, которые передают конфиденциальные данные, такие как SMS-сообщения, журналы вызовов, контакты или местоположение GPS.

Downloader.DN – перепакованные приложения, взятые из Google App Store и снабженные агрессивным рекламным ПО. Некоторые рекламные программы загружают другие варианты вредоносного ПО.

SMSSend.AYE – Вредоносное ПО, которое при первом запуске пытается зарегистрироваться в системе как SMS-приложение по умолчанию, запрашивая согласие пользователя. В случае успеха он собирает входящие и исходящие сообщения пользователя и пересылает их на командно-контрольный (C&C) сервер.

Banker.XO – многофункциональный полиморфный вирус, выдающий себя за официальные приложения (Google, Facebook, Sagawa Express …). После установки оно находит установленные на устройстве банковские приложения и пытается загрузить троянскую версию с C&C-сервера.

Marcher.AR – приложения, маскирующиеся под приложения Play Store. Вредоносная программа запрашивает разрешения доступа для перехвата нажатий клавиш, а также использует функцию записи экрана VNC для регистрации действий пользователя на телефоне.

SMSSend.AZI – обнаруживает приложения-бэкдоры, которые выполняют вредоносные команды, позволяя похищать данные из зараженных систем. Эти бэкдоры также могут отправлять SMS-сообщения, потенциально позволяя использовать SMiShing или отправлять СМС на премиум-номера для получения дохода за счет платы за SMS.

Triada.LD – вредоносное ПО, собирающее конфиденциальную информацию об устройствах (идентификаторы устройств, идентификаторы абонентов, MAC-адреса) и отправляющее ее на C&C-сервер. В ответ C&C-сервер отправляет ссылку на файл с информацией, который вредоносная программа загружает и выполняет.

Agent.gQNUS – выявляет переупакованные приложения, характеризующиеся обширной обфускацией, которая, в свою очередь, отображает деструктивную рекламу.

Banker.YM – приложения, которые загружают и устанавливают зашифрованные модули. Этот троян предоставляет привилегии администратора устройства и получает доступ к управлению телефонными звонками и текстовыми сообщениями. После развертывания он поддерживает связь с C&C-сервером для получения команд и загрузки конфиденциальной информации.

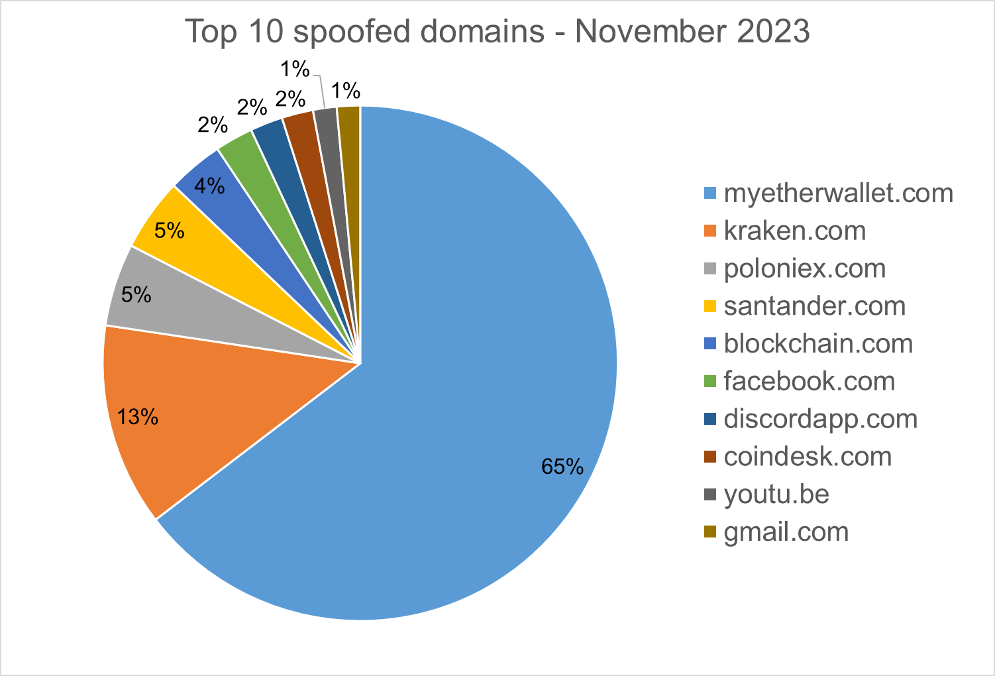

Отчет о фишинге Homograph

Атаки Homograph направлены на злоупотребление международными доменными именами (IDN). Хакеры создают международные доменные имена, которые подделывают целевое доменное имя. Когда речь идет о “цели” фишинговых атак с использованием IDN, имеется в виду домен, за который пытаются выдать себя злоумышленники. Подробнее об этом типе атак вы можете прочитать в одном из предыдущих отчетов.

Ниже представлен список из 10 наиболее распространенных целей для фишинговых сайтов.

Bitdefender предоставляет решения по кибербезопасности и расширенной защите от угроз для сотен миллионов конечных точек по всему миру. Более 150 торговых компаний лицензировали и добавили технологии Bitdefender в свои линейки продуктов и услуг. Эта огромная экосистема OEM-производителей дополняет данные телеметрии, уже собранные с помощью наших решений для бизнеса и потребителей. Чтобы вы могли представить себе масштабы, лаборатория Bitdefender обнаруживает более 400 новых угроз каждую минуту и ежедневно проверяет 30 миллиардов запросов на угрозы. Таким образом, мы получаем один из самых обширных в отрасли обзор развивающегося ландшафта угроз в режиме реального времени.

Источник: Bitdefender

В случае возникновения дополнительных вопросов, пожалуйста, обращайтесь по электронному адресу sales@softico.ua или по телефону +380 (44) 383 4410.