Если вы небольшая или средняя организация, использующая один из бизнес-планов Microsoft, и ваш тип организации подвергается атакам киберпреступников или хакеров, используйте рекомендации в этой статье, чтобы повысить безопасность своей организации. Это руководство поможет вашей организации достичь целей, описанных в справочнике Harvard Kennedy School Cybersecurity Campaign Handbook.

Microsoft рекомендует выполнить задачи, перечисленные в следующей таблице, которые относятся к вашему плану обслуживания.

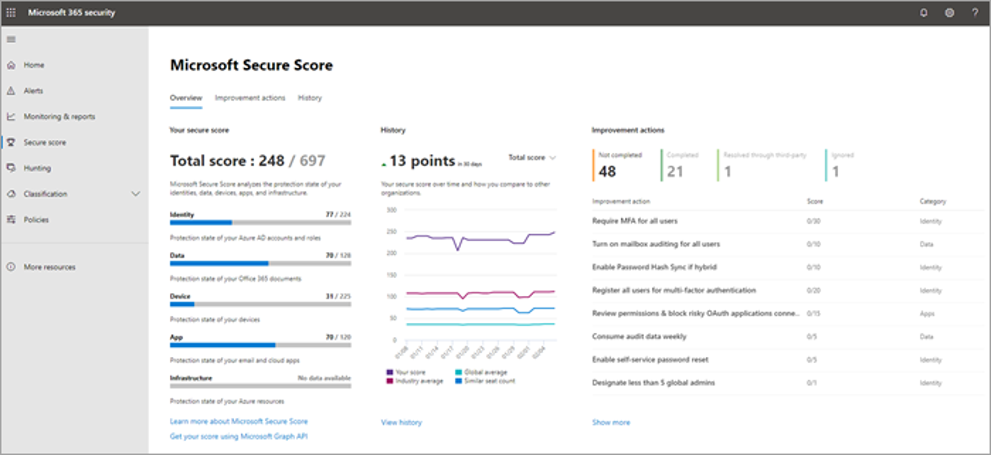

Прежде чем начать, проверьте свой рейтинг безопасности Microsoft 365 в центре безопасности Microsoft 365. С помощью централизованной панели мониторинга вы можете отслеживать и улучшать безопасность своих профилей, данных, приложений, устройств и инфраструктуры Microsoft 365. За настройку рекомендуемых функций безопасности, выполнение задач связанных с безопасностью (таких, как просмотр отчетов) или выполнение рекомендаций сторонним приложением или программным обеспечением Вам начисляются очки. Благодаря дополнительным аналитикам и более широкому набору продуктов и служб Microsoft вы можете уверенно сообщить о работоспособности системы безопасности oрганизации.

1: Настройка многофакторной аутентификации

Использование многофакторной аутентификации является одним из самых простых и эффективных способов повысить безопасность вашей организации. Это проще, чем кажется – когда вы входите в систему, многофакторная аутентификация означает, что вы укажете код со своего телефона, чтобы получить доступ к Microsoft 365. Это может предотвратить взлом хакерами, даже если они знают ваш пароль. Многофакторная аутентификация также называется двухэтапной проверкой. Отдельные пользователи могут легко добавить двухэтапную проверку в большинство учетных записей, например, в свои учетные записи Google или Microsoft. Узнайте, как добавить двухэтапное подтверждение в личную учетную запись Мicrosoft по ссылке.

Для предприятий, использующих Office 365 и Microsoft 365, добавьте параметр, который требует от пользователей вход в систему с помощью многофакторной аутентификации. При внесении этого изменения пользователям будет предложено настроить свой телефон для двухфакторной аутентификации при следующем входе в систему. Чтобы просмотреть обучающее видео о том, как настроить MFA и как пользователи завершают настройку, ознакомьтесь со статьей Настройка MFA и Настройка пользователей.

Настройка многофакторной аутентификации:

- В Центре администрирования выберите пункт Установка.

- В разделе Вход и безопасность, в группе Включить многофакторную аутентификацию (MFA), выберите Вид.

- На странице Повышение безопасности входа нажмите кнопку Начать.

- Установите флажок Требовать многофакторную аутентификацию для администраторов и Требовать, чтобы пользователи регистрировались для многофакторной аутентификации, и блокировать доступ, если обнаружен риск.

- В разделе Вы хотите исключить кого-либо из числа людей, на которых распространяются эти политики? – выберите в раскрывающемся списке пользователей, которых нужно исключить.

- Нажмите Создать политику. Вы вернетесь на страницу Создания безопасного входа.

После того, как вы настроите многофакторную аутентификацию для своей организации, ваши пользователи должны будут настроить двухэтапную проверку на своих устройствах. Дополнительную информацию вы можете найти в статье Настройка двухфакторной аутентификации для Office 365.

Полные сведения и подробные рекомендации приведены в разделе Настройка многофакторной аутентификации для пользователей Office 365.

2: Обучение пользователей

В справочнике Harvard Kennedy School Cybersecurity Campaign Handbook содержатся отличные рекомендации по формированию высокой культуры осведомленности о безопасности в организации, в том числе обучение пользователей выявлению фишинговых атак.

В дополнение к этим рекомендациям корпорация Microsoft рекомендует выполнять действия, описанные в этой статье: Защитите свою учетную запись и устройства от хакеров и вредоносных программ. Эти действия включают в себя:

- Использование надежных паролей

- Защита устройств

- Включение функций безопасности на компьютерах с Windows 10 и Mac

Microsoft также рекомендует пользователям защитить свои личные учетные записи электронной почты, выполнив действия, рекомендованные в следующих статьях:

3: Использование выделенных учетных записей администраторов

Административные учетные записи, которые используются для управления средой Office 365 или Microsoft 365, включают повышенные привилегии. Это ценные цели для хакеров и киберпреступников. Используйте учетные записи администраторов только для администрирования. Администраторы должны иметь отдельную учетную запись пользователя для регулярного, не административного использования и использовать свою административную учетную запись только тогда, когда необходимо выполнить задачу, связанную с их функцией работы. Дополнительные рекомендации:

- Убедитесь, что учетные записи администратора также настроены на многофакторную аутентификацию.

- Перед использованием учетных записей администраторов закройте все несвязанные сеансы и приложения браузера, в том числе личные учетные записи электронной почты.

- После выполнения задач администратора не забудьте выйти из сеанса браузера.

4: Повышение уровня защиты от вредоносных программ в почте

Ваша среда Office 365 или Microsoft 365 включает защиту от вредоносных программ, но вы можете усилить ее, блокируя вложения с типами файлов, которые обычно используются для вредоносных программ. Чтобы усилить защиту от вредоносных программ в электронной почте, просмотрите краткий обучающий видеоролик или выполните следующие действия:

- Перейдите к https://protection.office.com учетной записи администратора и войдите в нее.

- В Центре безопасности и соответствия требованиям Office 365 в области навигации слева в разделе Управление угрозами выберите пункт Политика > Защита от вредоносных программ.

- Дважды щелкните на Политику по умолчанию, чтобы изменить эту политику на уровне всей компании.

- Выберите Настройки.

- В разделе Общий фильтр типов вложений выберите Включено. Заблокированные типы файлов отображаются в окне непосредственно под этим элементом управления. При необходимости вы можете добавить или удалить типы файлов позже.

- Нажмите кнопку Сохранить.

Более подробную информацию можно узнать в статье Защита от вредоносных программ.

5: Защита от вымогателей

Вымогатель ограничивает доступ к данным путем шифрования файлов или блокировки экранов компьютера. Затем он пытается вымогать деньги у жертв, запрашивая «выкуп», обычно в форме криптовалют, таких как биткойны, в обмен на доступ к данным.

Вы можете защититься от вымогателей, создав одно или несколько правил почтового потока для блокирования расширений файлов, которые обычно используются для получения выкупа, или для предупреждения пользователей, получающих эти вложения по электронной почте.Хорошей отправной точкой является создание двух правил:

- Предупреждать пользователей перед открытием файловых вложений Office, включающих макросы. Вымогательство может быть скрыто внутри макросов, поэтому пользователь получит предупреждение не открывать эти файлы от незнакомых им людей.

- Блокировать типы файлов, которые могут содержать вымогательство или другой вредоносный код. Начнем с общего списка исполняемых файлов (приведенного в таблице ниже). Если ваша организация использует любой из этих типов исполняемых файлов, и вы ожидаете, что они будут отправлены по электронной почте, добавьте их в предыдущее правило (предупредите пользователей).

Блокировать типы файлов, которые могут содержать программу для атаки или другой вредоносный код. Начнем с общего списка исполняемых файлов (перечисленных в приведенной ниже таблице). Если ваша организация использует любой из этих типов исполняемых файлов и предполагается, что они будут отправлены в сообщении электронной почты, добавьте их к предыдущему правилу (предупредите пользователей).

Чтобы создать правило почтового потока, просмотрите короткое обучающее видео или выполните следующие действия:

- Перейдите в Центр администрирования Exchange.

- В категории Почтовый ящик выберите Правила.

- Выберите +, а затем Создайте новое правило.

- В нижней части диалогового окна выберите ****, чтобы увидеть полный набор параметров.

- Примените параметры, указанные в следующей таблице, для каждого правила. Оставьте остальные параметры по умолчанию, если не хотите изменить их.

- Нажмите кнопку Сохранить.

| Параметр | Предупреждение пользователей перед открытием вложений файлов Office | Блокировка типов файлов, которые могут содержать программу для атаки или другой вредоносный код |

| Имя | Правило защиты от кражи: предупреждать пользователей | Правило защиты от кражи: блокировать типы файлов |

| Применять это правило, если… | Любое вложение… совпадение расширений файлов… | Любое вложение… совпадение расширений файлов… |

| Указание слов или фраз | Добавьте следующие типы файлов: dotm, docm, xlsm, sltm, xla, xlam, xll, pptm, potm, ppam, ppsm, sldm |

Добавьте следующие типы файлов: ade, adp, ani, bas, bat, chm, cmd, com, cpl, crt, hlp, ht, hta, inf, ins, isp, job, js, jse, lnk, mda, mdb, mde, mdz, msc, msi, msp, mst, pcd, reg, scr, sct, shs, url, vb, vbe, vbs, wsc, wsf, wsh, exe, pif |

| Выполните указанные ниже действия… | Уведомление получателя сообщением | Блокировка сообщения… отклонить сообщение и включить объяснение |

| Предоставление текста сообщения | Не открывайте эти типы файлов, если вы не ждали их, так как файлы могут содержать вредоносный код и то, что вы знаете отправителя не является гарантией безопасности |

Совет

Вы также можете добавить файлы, которые необходимо заблокировать, в список защиты от вредоносных программ на Шаге 4.

Дополнительные сведения см. в указанных ниже статьях.

6: Прекращение автоматической пересылки электронной почты

Хакеры, получившие доступ к почтовому ящику пользователя, могут выполнить фильтрацию почты, настроив почтовый ящик для автоматической пересылки электронной почты. Это может произойти даже без ведома пользователя. Вы можете предотвратить это, настроив правила почтового потока.

Чтобы создать правила почтового потока, выполните следующие действия:

- Перейдите в Центр администрирования Exchange.

- В категории “Почтовый ящик” выберите “Правила“.

- Выберите +, а затем Создайте новое правило.

- Чтобы просмотреть полный набор параметров в нижней части диалогового окна выберите пункт Дополнительные параметры.

- Примените параметры, указанные в таблице ниже. Оставьте остальные параметры по умолчанию, если не хотите изменить их.

- Нажмите кнопку Сохранить.

| Параметр | Предупреждение пользователей перед открытием вложений файлов Office |

| Имя | Запрет автоматической пересылки электронной почты на внешние домены |

| Применять это правило, если… | Отправитель… является внешним/внутренним… внутри организации |

| Добавление условия | Свойства сообщения… Укажите тип сообщения… Автоматическая пересылка |

| Выполните следующие действия… | Блокировка сообщения… отклонить сообщение и включить объяснение |

| Предоставление текста сообщения | Автоматическая переадресация электронной почты за переделами организации запрещена из соображений безопасности |

7: Использование шифрования сообщений Office

Шифрование сообщений Office включено в Microsoft 365 – оно уже настроено. С помощью шифрования сообщений Office ваша организация может отправлять и получать сообщения электронной почты между людьми в организации и за ее пределами. Шифрование сообщений Office 365 работает с Outlook.com, Yahoo!, Gmail и другими почтовыми службами и помогает гарантировать, что только предполагаемые получатели могут просматривать содержимое сообщения.

Шифрование сообщений Office предоставляет два варианта защиты при отправке почты:

- Не пересылать

- Шифровать

Ваша организация может настроить дополнительные параметры, которые добавляют метку к электронной почте, например “конфиденциально”.

Отправка защищенного электронного письма

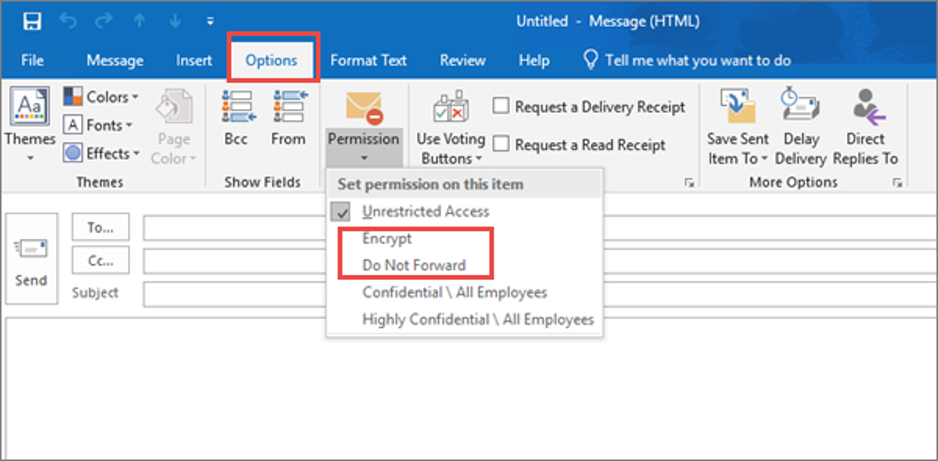

В десктопной версии Outlook выберите Параметры в сообщении электронной почты, а затем выберите Разрешения.

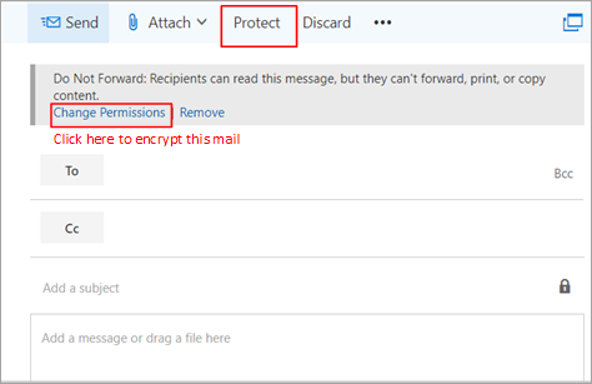

В Outlook.com в письме выберите Защита. По умолчанию защита Не пересылать. Чтобы сделать это шифрованием, выберите команду Изменить разрешения > Шифрование.

Получение зашифрованного сообщения электронной почты

Если у получателей есть Outlook 2013 или Outlook 2016, а также учетная запись электронной почты Office 365, они увидят предупреждение об ограниченных разрешениях элемента для чтения. После открытия сообщения получатель может просматривать сообщение, как и любое другое.

Если получатель использует другой почтовый клиент или учетную запись электронной почты, например Gmail или Yahoo, он увидит ссылку, которая позволит ему либо выполнить вход, чтобы прочитать сообщение электронной почты, либо запросить одноразовый пароль для просмотра сообщения в веб-браузере. Если пользователь не получил сообщение, попросите его проверить папку нежелательной почты или спама.

Дополнительные сведения см. в статье Отправка, просмотр и ответ на зашифрованные сообщения в Outlook для компьютера.

8: Защита электронной почты от фишинговых атак

Если вы настроили один или несколько пользовательских доменов для среды Office 365 или Microsoft 365, вы можете настроить целевую защиту от фишинга. Защита от фишинга ATP, входящая в состав Office 365 Advanced Threat Protection, может помочь защитить вашу организацию от фишинговых атак на основе подражания и других атак. Если вы не настроили пользовательский домен, вам не нужно это делать.

Microsoft рекомендует начать работу с этой защитой, создав политику защиты наиболее важных пользователей и вашего пользовательского домена.

Чтобы создать политику защиты от фишинга ATP, ознакомьтесь с кратким видеороликом или выполните следующие действия:

- Перейдите по ссылке https://protection.office.com.

- В центре безопасности и соответствия требованиям Office 365 в области навигации слева в разделе Управление угрозами выберите пункт Политика.

- На странице Политика выберите Защита от фишинга ATP.

- На странице Защита от фишинга выберите + Создать. Откроется ассистент, в котором описывается определение политики защиты от фишинга.

- В приведенной ниже таблице укажите имя, описание и параметры политики, как рекомендуется. Дополнительные сведения см. в статье Дополнительные сведения о параметрах политики защиты от фишинга ATP.

- После просмотра параметров выберите Создать эту политикуили Сохранить, если это необходимо.

| | | Настройка или опция | Рекомендуемая настройка

| Имя

| Домен и наиболее ценные сотрудники кампании

| | Описание

| Убедитесь, что большинство важных сотрудников и наш домен не выдавали себя за других.

| | Добавление пользователей для защиты

| Нажмите +Добавить условие, Получатель — Введите имена пользователей или введите адрес электронной почты кандидата, руководителя кампании и других важных сотрудников. Вы можете добавить до 20 внутренних и внешних адресов, которые необходимо защитить.

| | Добавление доменов для защиты

| Выберите +Добавить условие, Домен получателя… Введите пользовательский домен, связанный с подпиской на Microsoft 365, если он установлен. Можно ввести несколько доменов..

| | Выбор действий

| Если электронное сообщение отправляется самозваным пользователем: выберите “Перенаправить сообщение на другой электронный адрес”, а затем введите адрес электронной почты администратора безопасности, например, securityadmin@contoso.com. Если электронное сообщение отправляется под видом домена: выберите Перемещении сообщения в карантин.

| | Аналитика почтовых ящиков

| По умолчанию при создании новой политики защиты от фишинга выбирается аналитика почтовых ящиков. Для достижения наилучших результатов оставьте значение Вкл.

| | Добавление надежных отправителей и доменов

| Для этого примера не следует устанавливать ограничения.

| | Применяется к

| Добавить доверенных отправителей и домены

Выберите Домен получателя. Под любым из них выберите Выбрать. Выберите +Добавить. Установите флажок рядом с именем домена, например, contoso.com, в списке, а затем выберите Добавить. Выберите Готово. |

Дополнительные сведения см. в статье Настройка политик защиты от фишинга для Office 365 ATP

9: Защита от вредоносных вложений и файлов с безопасными вложениями ATP

Пользователи регулярно отправляют, получают и совместно используют такие вложения как, документы, презентации, электронные таблицы и многое другое. Не всегда просто определить, является ли вложение безопасным или вредоносным, просто взглянув на сообщение электронной почты. Office 365 Advanced Threat Protection включает защиту от безопасных вложений ATP, но эта защита не включена по умолчанию. Рекомендуется создать новое правило, чтобы начать её использовать. Эта защита распространяется на файлы в SharePoint, OneDrive и Microsoft Teams.

Чтобы создать политику безопасных вложений ATP, просмотрите краткий обучающий видеоролик или выполните следующие действия:

- Перейдите к https://protection.office.comучетной записи администратора и войдите в нее.

- В центре безопасности и соответствия требованиям Office 365 в области навигации слева в разделе Управление угрозами выберите пункт Политика.

- На странице Политика выберите Безопасные вложения ATP.

- На странице безопасные вложения применяйте эту защиту повсеместно, установив флажок Включить ATP для SharePoint, OneDrive и Microsoft Teams.

- Выберите +, чтобы создать новую политику.

- Примените параметры, указанные в таблице ниже.

- После просмотра параметров выберите Создать эту политикуили Сохранить, если это необходимо.

| | | Настройка или опция | Рекомендуемая настройка

| | Имя

| Блокировка текущих и будущих сообщений электронной почты с обнаруженными вредоносными программами.

| | Описание

| Блокировка текущей и будущей электронной почты и вложений с обнаруженными вредоносными программами.

| Сохранить вложения ответа, полученного от неизвестного вредоносного ПО

| Выберите Блокировать — Блокировка текущих и будущих сообщений электронной почты и вложений с вредоносной программой.

| | Перенаправление вложения при обнаружении

| Включить перенаправление (установите это поле) Введите учетную запись администратора или настройки почтового ящика для карантина. Примените вышеуказанный выбор, если сканирование вредоносных программ на наличие вложений завершилось или произошла ошибка (установите это поле).

| | Применяется к

| Доменом получателя является… Выберите свой домен.

|

Дополнительные сведения см. в статье Настройка политик защиты от фишинга для Office 365 ATP.

10: Защита от фишинговых атак с помощью безопасных ссылок ATP

Хакеры иногда скрывают вредоносные веб-сайты в ссылках в сообщениях электронной почты или других файлах. Office 365 ATP Safe Links (безопасные ссылки ATP), входящий в состав Office 365 Advanced Threat Protection, поможет защитить организацию, предоставив время на проверку веб-адресов (URL-адресов) в сообщениях электронной почты и документах Office. Защита определяется политиками безопасных ссылок ATP.

Рекомендуется выполнить следующие действия:

- Измените политику по умолчанию, чтобы увеличить уровень защиты.

- Добавить новую политику, предназначенную для всех получателей в домене.

Чтобы перейти к безопасному каналу ATP, просмотрите Краткий обучающий видеоролик или выполните следующие действия:

- Перейдите к https://protection.office.comучетной записи администратора и войдите в нее.

- В центре безопасности и соответствия требованиям Office 365 в области навигации слева в разделе Управление угрозами выберите пункт Политика.

- На странице Политика выберите Безопасные ссылки ATP.

Чтобы изменить политику по умолчанию, выполните указанные ниже действия.

- На странице “Безопасные ссылки” в разделе Политики, которые применяются ко всей организации выберите политику По умолчанию.

- В разделе Параметры, которые применяются к содержимому, кроме электронной почты, выберите Office 365 ProPlus, Office для iOS и Android.

- Нажмите кнопку Сохранить.

Чтобы создать новую политику, предназначенную для всех получателей в вашем домене, выполните указанные ниже действия.

- На странице “безопасные ссылки” в разделе Политики, которые применяются ко всей организации выберите +создание новой политики.

- Примените параметры, приведенные в следующей таблице.

- Нажмите кнопку Сохранить.

| | | Настройка или опция | Рекомендуемая настройка

| | Имя

| Политика безопасных ссылок для всех получателей в домене

| | Выбор действия для неизвестных потенциально вредоносных URL-адресов в сообщениях

| Выберите параметр On-URL-адреса будут перезаписаны и проверяться по списку известных вредоносных ссылок, когда пользователь щелкает на ссылку.

| | Использование безопасных вложений для сканирования загружаемого контента

| Установите этот флажок.

| | Применяется к

| Доменом получателя является… Выберите свой домен.

|

Дополнительные сведения см. в статье Office 365 ATP Safe Links.

Источник Microsoft

По вопросам приобретения продуктов Microsoft обращайтесь к нашим специалистам 0 800 75-01-34 или sales@softico.ua