Компания ESET — лидер в области информационной безопасности — сообщает об обнаружении нового банковского трояна Janeleiro, который активен по меньшей мере с 2019 года. Злоумышленники пытаются обмануть своих жертв с помощью всплывающих окон, которые выглядят как веб-сайты некоторых банков. После этого вредоносная программа обманом заставляет пользователей ввести свои банковские реквизиты и личную информацию.

Угроза способна управлять экранными окнами, собирать информацию о них, закрывать chrome.exe (Google Chrome), делать снимки экрана, а также получить контроль над клавиатурой и мышью жертвы. Кроме этого, новый банковский троян может изменять адреса кошельков с биткоинами жертв на адреса киберпреступников в режиме реального времени, перехватив управление над буфером обмена.

Стоит отметить, что целями злоумышленников являются корпоративные пользователи в отраслях машиностроения, здравоохранения, розничной торговли, производства, финансов, транспорта, а также государственные учреждения Бразилии.

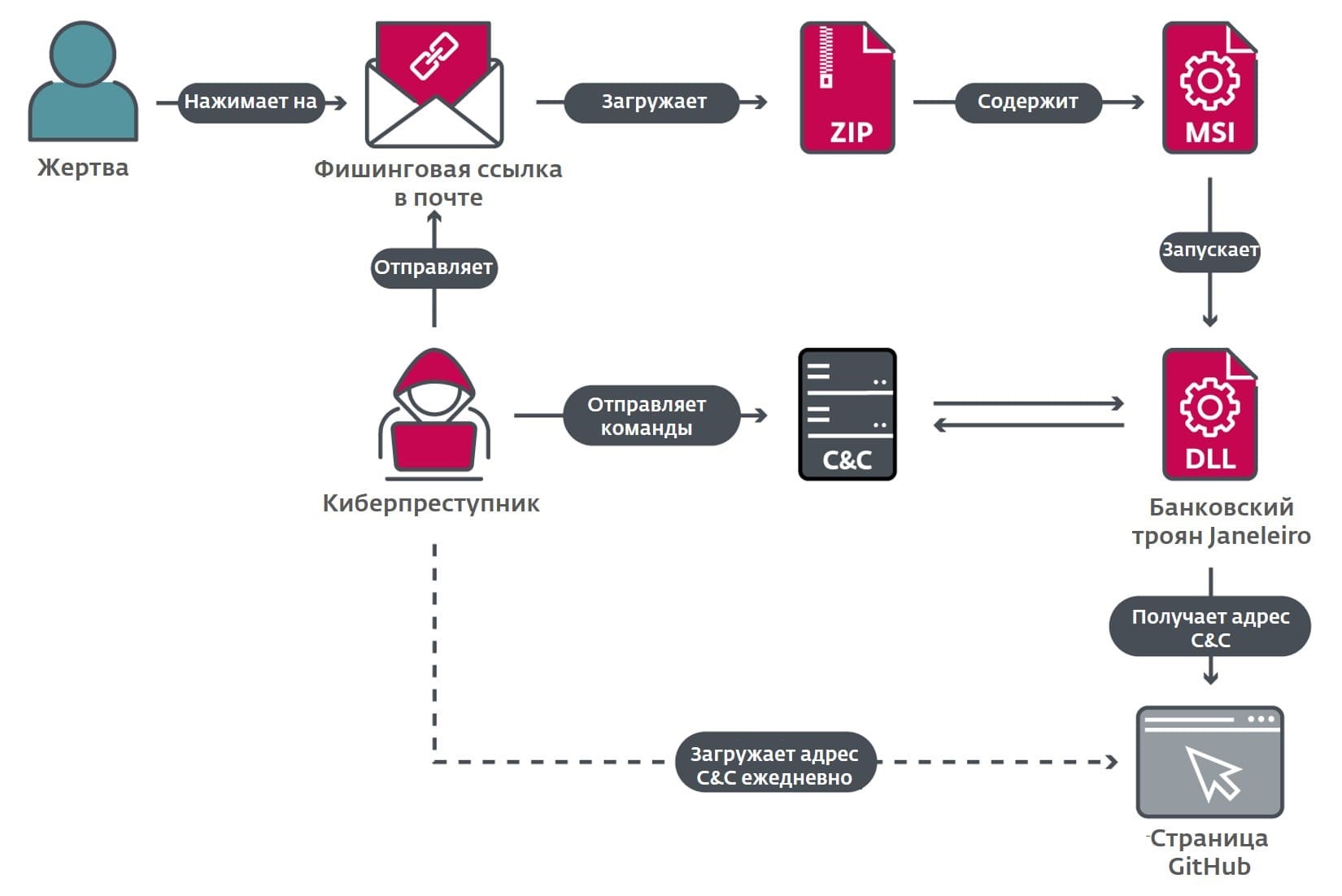

Рис. 1. Обзор атаки Janeleiro.

Большинство команд Janeleiro позволяют получить контроль над окнами, мышью и клавиатурой, а также их фальшивыми всплывающими окнами. «Атаки с использованием Janeleiro отличаются не возможностями автоматизации, а практичностью подхода: во многих случаях оператор должен настраивать всплывающие окна с помощью команд, которые выполняются в режиме реального времени», — комментирует Факундо Муньос, исследователь ESET.

«Банковский троян разрабатывался еще в 2018 году, а в 2020 году для улучшения контроля во время атаки была усовершенствована обработка команд вредоносной программой, — добавляет исследователь ESET. — Улучшения свидетельствуют о попытках злоумышленников найти правильный способ управления своими инструментами, хотя при этом уникальность их схемы заражения не уступает многим семействам вредоносных программ».

Интересным также является использование злоумышленниками веб-сайта GitHub для хранения своих модулей, администрирования страницы организации и загрузки новых хранилищ каждый день со списками своих командных серверов (C&C), которые необходимы троянам для подключения к своим операторам.

После обнаружения на устройстве жертвы одного из ключевых слов, связанных с банковской сферой, вредоносная программа немедленно получает адреса командных серверов с GitHub и подключается к ним. Эти фальшивые всплывающие окна динамично создаются по запросу и управляются злоумышленниками с помощью команд.

Источник ESET

По вопросам покупки продуктов ESET и обучения обращайтесь к нашим специалистам +380 (44) 383 4410 или sales@softico.ua